Как разводят черные брокеры

Эти ребята активны всегда. Стоит оставить на просторах интернета свой номер телефона, с высокой долей вероятности он попадет в базу черных брокеров. Начнутся регулярные, надоедливые звонки, с предложением поторговать на крутой бирже, похожей на Форекс. Иногда говорят о неких ботах, которые якобы будут делать прогнозы, и точно указывать выгодные ставки.

Если вы согласитесь так зарабатывать, сначала брокер попросит вложить немало денег. Не беда, если у вас их не окажется. Вежливые брокеры обязательно предложат взять кредит, и даже с плохой кредитной историей помогут вам это сделать. За вами закрепят персонального менеджера, который на самом деле сидит у себя дома и делает вид, что работает в офисе, а на фон ставит запись с телефонными разговорами. Хотя, может быть, он на самом деле находится в офисе, где такие же «сотрудники» обрабатывают по телефону новых жертв.

Чем опасны черные брокеры?

Задача менеджера – заставить вас скачать некий софт и установить в свой телефон или компьютер. Он расскажет, как завести там аккаунт, вложить свои деньги и начать торги на бинарных опционах. Глядя на высокие цифры, подделанные в этой программе, вы начнете мечтать о покупке квартиры и машины, но фактически все намного печальнее.

Очень быстро начнутся просадки с нарастающими процентами ваших потерь. Главная задача персонального менеджера – чтобы вы вложили как можно больше денег. Для этого он будет регулярно давить, и уговаривать вложить еще денег, ведь скоро все будет хорошо, и вы якобы выйдете в плюс. Но выгоды вы так и не дождетесь, наблюдая очередной слив своих денег. А менеджер будет требовать, чтобы вы взяли следующий кредит. Оказывают черные брокеры помощь в получении кредита, но это настоящий, кровавый капкан. Вернуть деньги от мошенников будет уже невозможно.

Чем больше вы потеряете, тем больше заработает персональный менеджер. Именно поэтому черные брокеры агрессивно удерживают каждого, кто попал на крючок.

Как прекратить звонки? Никак, если только поменяете сим-карту. Кстати, черные брокеры могут предлагать не только торговлю, но и зайти на фишинговый сайт, ворующий пароли, или вложить деньги в финансовую пирамиду. Результат один: это потеря ваших денег.

Иметь соответствующее программное обеспечение

Создавая свой бизнес, вам нужно будет тщательно выбрать программное обеспечение, которое вы используете. Очевидно, что некоторые из них могут быть дешевле, но не так эффективно защищать от кибератак. Хотя мы понимаем, что у вас может быть ограниченный бюджет, вы должны понимать, что вам следует инвестировать в качественное программное обеспечение, которое достаточно надежно, чтобы предотвратить «взлом» киберпреступников. Невыполнение этого требования может привести к серьезным последствиям для вашей компании, включая потерю важных конфиденциальных данных и даже банкротство.

Сколько стоит защитить бизнес от киберугроз?

Ведение бизнеса вне интернета в современном мире практически невозможно. Соответственно, бюджет должен включать затраты на кибербезопасность. По результатам исследования Лаборатории Касперского, в 2021 году расходы на информационную безопасность составили 16% от всего IT-бюджета компании и к 2024 году должны вырасти ещё на 9%.

Крупные компании и государственные структуры прибегают к услугам специалистов для оценки уровня безопасности их систем. Уровень заработной платы кибербезопасника в среднем 100 000–150 000 ₽.

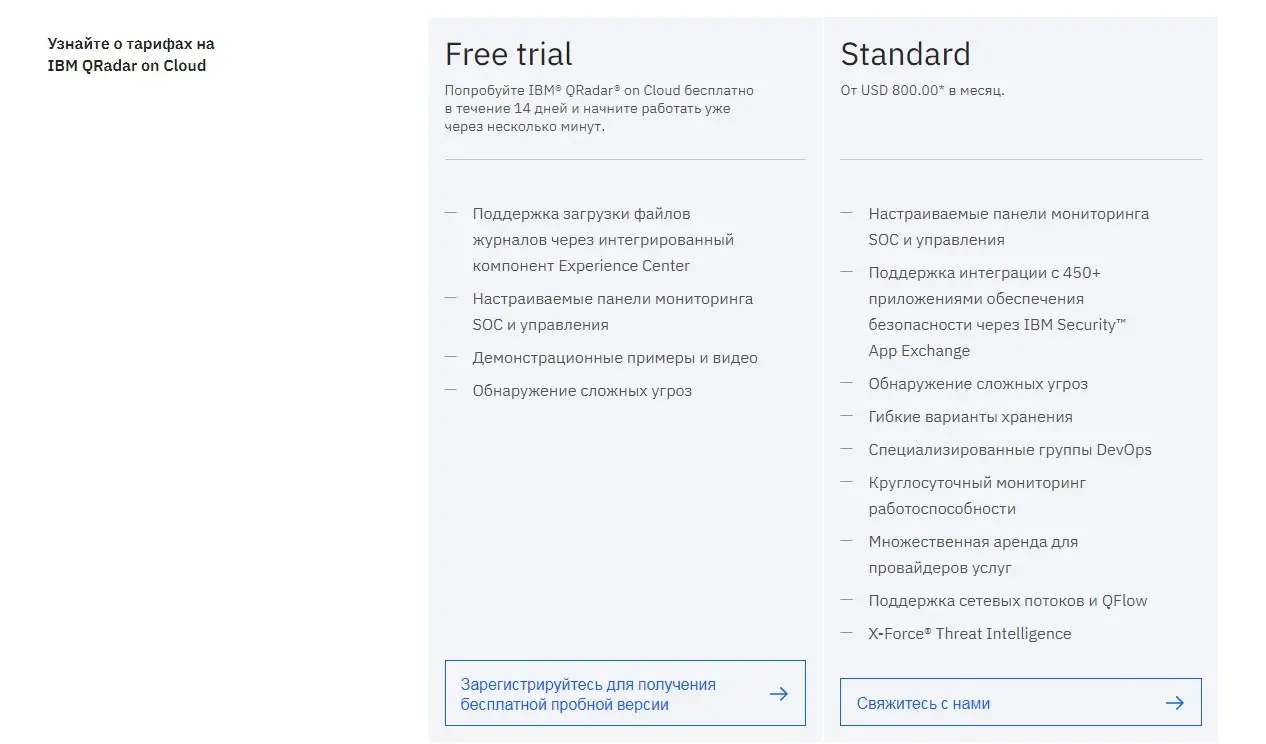

Обеспечить защиту компьютеров от хакеров могут и специальные программы от бесплатных версий для личного пользования до платных с расширенными функциями. Например, SIEM-системы, предназначенные для сбора и анализа информации о безопасности.

- IBM QRadar Security Intelligence позволяет анализировать сетевую активность и обнаруживать аномальности и обойдётся вам в 800 $ в месяц.

- Splunk Enterprise Security, помимо прочего, обнаруживает внутренние угрозы от сотрудников. Стоимость лицензии на год от 1 800 $.

- McAfee Enterprise Security Manager — относительно недорогое решение, которое хорошо справляется с большими объёмами данных. Стоимость бессрочной лицензии 1 400 ₽.

Для тех, кто хотел бы разобраться в вопросах кибербезопасности подробнее, мы подготовили подборку курсов. Программы будут полезны как владельцам бизнеса, так и начинающим специалистам в сфере информационной безопасности.

Курс

Школа

Рейтинг

Стоимость

Рассрочка

Длительность

Ссылка

Специалист по информационной безопасности

Нетология

91.5

120 000 ₽

5 000 ₽/мес

15 месяцев

Сайт школы

Специалист по кибербезопасности

Skillbox

90.0

68 810 ₽

5 734 ₽/мес

4 месяца

Сайт школы

Профессия Этичный хакер

SkillFactory

89.8

142 560 ₽

3 960 ₽/мес

12 месяцев

Сайт школы

Безопасность проводных и беспроводных сетей

GeekBrains

83.2

15 000 ₽

—

1 месяц

Сайт школы

7 Лучших Курсов по Кибербезопасности

1.«Introduction to Cyber Attacks»

Пройти

Обучающая программа: в рамках обучения, слушатели получат базовое представление об общих угрозах, уязвимостях и рисках кибербезопасности.

Также включен обзор того, как создаются и применяются основные кибератаки к реальным системам. Примеры включают простые взломы ядра Unix, интернет-черви и троянских коней в программных утилитах.

- Срок обучения: 19 часов контента.

- Форма контента: лекции + тесты.

- Связь с преподавателем: нет.

- Уровень: подойдёт всем начинающим пользователям.

- Introduction to Cyber Security

- Understanding Basic Security Frameworks

- Examining Cyber Threats More Closely

- Introducing Security Risk Analysis

2.«Специализация Cybersecurity in the Cloud»

Пройти

Обучающая программа: обучение рассчитано на начинающих разработчиков программного обеспечения. Пользователи узнают:

- Основные концепции безопасности и их применение к облачным развертываниям.

- Развитие навыков оценки уязвимостей облака и отчетов об атаках.

- Изучение документации поставщика облачных услуг, чтобы применить доступные функции к классическим рискам кибербезопасности.

- Срок обучения: 4 месяца изучения контента.

- Форма контента: лекции + тесты.

- Связь с преподавателем: нет.

- Уровень: подойдёт всем начинающим пользователям.

- Cloud Security Basics

- Cloud Data Security

- Cloud Application Security

- Cloud Top Ten Risks

3.«Full Ethical Hacking Course — Network Penetration Testing for Beginners»

Пройти

Обучающая программа: слушатели получат практические навыки в тестировании на проникновение в сеть.

Также можно получить практические навыки, необходимые для работы Active Directory в Windows, делать ее уязвимой, взламывать и исправлять.

- Срок обучения: 15 часов изучения контента.

- Форма контента: лекции + задания.

- Связь с преподавателем: нет.

- Уровень: подойдёт всем начинающим пользователям.

- Нужен английский язык для понимания материала.

- Course Introduction/whoami

- Part 1: Introduction, Notekeeping, and Introductory Linux

- Part 2: Python 101

- Part 3: Python 102 (Building a Terrible Port Scanner)

- Part 4: Passive OSINT

- Part 5: Scanning Tools & Tactics

- Part 6: Enumeration

- Part 7: Exploitation, Shells, and Some Credential Stuffing

- Part 8: Building an AD Lab, LLMNR Poisoning, and NTLMv2 Cracking with Hashcat

- Part 9: NTLM Relay, Token Impersonation, Pass the Hash, PsExec, and more

- Part 10: MS17-010, GPP/cPasswords, and Kerberoasting

- Part 11: File Transfers, Pivoting, Report Writing, and Career Advice

4.«Introduction to Cyber Security»

Пройти

Обучающая программа: слушатели получат основные знания и навыки в области кибербезопасности и узнают, как лучше защитить свою цифровую жизнь.

- Срок обучения: 3 часа изучения контента.

- Форма контента: лекции + тесты.

- Связь с преподавателем: нет.

- Уровень: подойдёт всем начинающим пользователям.

- Threat landscape

- Authentication

- Malware

- Networking and communications

- Cryptography

- Network security

- When your defences fail

- Managing security risks

5.«Cyber Security Threat Intelligence Researcher Preview»

Пройти

Обучающая программа: в рамках курса пользователи смогут научиться грамотно обнаруживать и устранять киберугрозы.

- Срок обучения: 2 часа изучения контента.

- Форма контента: лекции + тесты.

- Связь с преподавателем: нет.

- Уровень: подойдёт всем начинающим пользователям.

- общий обзор 7 этапов анализа угроз

- разработка методы сбора образцов угроз из различных источников, которые помогут начать профилирование злоумышленников.

6.«Penetration Testing, Incident Response and Forensics»

Пройти

Обучающая программа: это обучение даст пользователям понимание для приобретения навыков кибербезопасности в рамках программы профессионального сертификата Cybersecurity Security Analyst.

- Срок обучения: 17 часов изучения контента.

- Форма контента: лекции + тесты.

- Связь с преподавателем: нет.

- Уровень: подойдёт всем начинающим пользователям.

- Penetration Testing

- Incident Response

- Digital Forensics

- Introduction to Scripting

7.«Специализация Cybersecurity: Developing a Program for Your Business»

Пройти

Обучающая программа: в этом онлайн-курсе рядовой слушатель узнает о различных процессах защиты бизнес-активов с помощью политик, образования и обучения, а также передовых технологий.

- Срок обучения: 5 месяцев изучения контента.

- Форма контента: лекции + тесты.

- Связь с преподавателем: нет.

- Уровень: подойдёт всем начинающим пользователям.

- Нужен английский язык для изучения.

- Cybersecurity and Mobility

- Cybersecurity and the Internet of Things

- Cybersecurity and the X-Factor

- The Business of Cybersecurity Capstone

Понимание кибербезопасности

Меры кибербезопасности включают предотвращение и обнаружение кибератак и реагирование на них.Они созданы, потому что любая информация, хранящаяся на компьютере, электронном устройстве или в Интернете, может быть взломана.Приняв надлежащие меры, это можно предотвратить.Учитывая, что мир больше зависит от компьютеров, чем когда-либо прежде, кибербезопасность стала жизненно важной. Кибербезопасность варьируется от простой до сложной.В качестве основнойпревентивной меры большинство устройств оснащено паролем для предотвращения взлома.Обновление программного обеспечения – еще один простой способ предотвратить кибератаки

Кибербезопасность варьируется от простой до сложной.В качестве основнойпревентивной меры большинство устройств оснащено паролем для предотвращения взлома.Обновление программного обеспечения – еще один простой способ предотвратить кибератаки.

Если система атакована или находится под угрозой атаки, могут быть приняты определенные меры в зависимости от типа атаки.Например, шифрование – это один из способов предотвращения атак, а некоторыеантивирусные программы могут обнаруживать подозрительную активность в Интернете и блокировать большинство программных атак.

Чтобы гарантировать безопасность системы, важно понимать риски и уязвимости, присущие этому конкретному устройству или сети, и могут ли хакеры использовать эти уязвимости

Краткий обзор

Меры кибербезопасности должны постоянно адаптироваться к новым технологиям и разработкам, чтобы оставаться на шаг впереди, поскольку хакеры адаптируют свои методы к новым формам кибербезопасности и делают ее неэффективной.

Типы кибератак

Кибератаки могут иметь самые разные последствия для частных лиц, предприятий и государственных организаций, включая денежные потери, кражу личных данных и репутационный ущерб.Они классифицируются по способу нападения.Хотя существует множество типов кибератак, наиболее распространенными из них являются:1

Фишинг

Фишинг возникает, когда электронное письмо или текст отправляются из надежного источника, но на самом деле они созданы злоумышленниками, чтобы обманом заставить получателя поделиться конфиденциальной информацией, например паролями. Фишинг – одна из самых распространенных атак на потребителей.

Вредоносное ПО

Вредоносное ПО – это вредоносное ПО, предназначенное для нанесения ущерба компьютеру или сети. Типы вредоносных программ включают вирусы, черви, шпионское ПО и программы- вымогатели. Вредоносное ПО может проникнуть на компьютеры, когда пользователь щелкает ссылку или вложение электронной почты, устанавливающее вредоносное ПО.

Подслушивающие атаки

Подслушивание атака является кражей информации, как она передается по сети с помощью компьютера, смартфона, или другого подключенного устройства. Киберпреступники используют незащищенную сетевую связь для доступа к данным, которые отправляются или принимаются пользователем.

Атаки отказа в обслуживании

Атаки типа «отказ в обслуживании» не позволяют законному пользователю получить доступ к системе. Распространенным методом, используемым в этом типе кибератак, является ввод неверного пароля столько раз, что учетная запись блокируется.

114 700

Количество людей, которые стали жертвами фишинговых атак в 2019 году, по данным ФБР.В совокупности они потеряли 57,8 миллиона долларов – около 500 долларов каждый.

Распространенные цели кибератак

Хотя любая отдельная система находится на определенном уровне риска кибератак, более крупные организации, такие как предприятия и государственные системы, часто становятся объектами этих атак, поскольку они хранят много ценной информации.Например, Министерство внутренней безопасности использует высокотехнологичные меры кибербезопасности для защиты конфиденциальной правительственной информации от других стран, национальных государств и отдельных хакеров.

Любая финансовая система, которая хранит информацию о кредитных картах своих пользователей, подвержена высокому риску, поскольку хакеры могут напрямую украсть деньги у людей, получив доступ к этим учетным записям.Крупные предприятия часто подвергаются атакам, поскольку они хранят личную информацию о своей обширной сети сотрудников.Отрасли, подвергшиеся наибольшему количеству кибератак за последние пять лет, – это здравоохранение, производство, финансовые услуги, правительство и транспорт.Другие цели включают системы, которые контролируют инфраструктуру, такую как телекоммуникационные и энергетические сети, поскольку злоумышленники стремятся контролировать это оборудование.

Что такое кибербезопасность?

Кибербезопасность относится к мерам, принимаемым для обеспечения конфиденциальности электронной информации и защиты от повреждения или кражи. Он также используется, чтобы убедиться, что электронные устройства и данные не используются ненадлежащим образом. Кибербезопасность применяется как к программному обеспечению, так и к оборудованию, а также к информации в Интернете и может использоваться для защиты всего, от личной информации до сложных государственных систем.

Ключевые выводы

- Кибербезопасность – это меры, принимаемые для защиты электронной информации в онлайн-настройках.

- Кибербезопасность может включать в себя различные меры защиты, включая помощь киберпреступникам от взлома компьютеров или электронных устройств и кражи конфиденциальной информации.

- Защита паролем и шифрование – это типы мер кибербезопасности.

- К типам обычных кибератак относятся фишинг, вредоносное ПО, атаки с перехватом и атаки типа «отказ в обслуживании».

АТАКА ПЯТАЯ: ФИНАНСОВАЯ

Финансовую систему государства часто сравнивают с кровеносной системой человека. Закупорь ее сосуды, и организм тут же умрет. Неудивительно, что существенная доля кибератак приходится на банки и финансовые организации крупнейших стран мира.

Самый громкий случай произошел в феврале 2016 года, когда хакеры атаковали Центральный банк Республики Бангладеш. Злоумышленники попытались вывести астрономическую сумму — 951 млн долларов США, но допустили ошибку, были обнаружены, а их транзакции заблокированы. Тем не менее хакеры успели похитить 81 млн долларов. За данной операцией, отметило ФБР, стояла хакерская группа Lazarus, имеющая отношение к Северной Корее.

По данным американских спецслужб, последние несколько лет банки и финансовые организации США регулярно подвергаются атакам различных групп хакеров. Например, в 2014 году произошел взлом JPMorgan Chase. Добычей злоумышленников стали 83 млн с банковских счетов.

В России также неоднократно фиксировались кибератаки на крупнейшие банки страны. По данным агентства «РИА Новости», одна из самых мощных атак на Сбербанк произошла 13 мая прошлого года, но она была успешно отражена. Кстати, надо отметить, что если кибератаки на банки США и Европы, как правило, оказываются успешными, то в России они благополучно отбиваются.

Основные типы и виды кибератак на инфраструктуру

Как правило, не имеет значение, какую инфраструктуру вы используете – локальную или облачную. Если данные, которые вы передаете, имеют ценность, кто-то захочет их получить. Действия злоумышленников можно разделить на два основных вида – распределенные и целевые атаки.

- Распределенные кибератаки представляют собой использование бот-сети и направлены одновременно на большое количество пользователей и ресурсов компаний. Как правило, в таких атаках используются утекшие базы данных организаций и пользователей.

- Целевыми атаками (APT) называют заранее спланированное «нападение» на конкретную компанию или инфраструктуру. При этих инцидентах злоумышленник не только получает доступ к внутренним ресурсам, но и остается в сети компании, пока его не обнаружат, – это могут быть дни, месяцы и даже годы. Целевые атаки реализуются хакерами с высокими техническими компетенциями. Они используют автоматизированные инструменты, самостоятельно определяют векторы атаки, эксплуатируют 0-day уязвимости и некоторые особенности системы, опираясь на свой опыт.

Кибератаки представляют опасность как для обычных пользователей, так и для бизнеса. В обоих случаях последствия могут быть не просто неприятными, но и критическими. Согласно статистике за 2020 год, представленной компанией Acronis, DDoS-атаки, фишинг и атаки на видеоконференции возглавили список киберугроз. Однако и другие типы атак приносят массу проблем как бизнесу, так и обычным пользователям. Злоумышленники шантажируют пользователей мессенджеров с помощью ботов, влезают в сеть через QR-коды и используют уязвимости в настройках или шифровании легальной сети, а также прибегают к классике жанра – атакам «грубой силы». Для того, чтобы лучше понимать действия злоумышленников, необходимо знать, какие существуют типы атак на инфраструктуру и их ключевые особенности.

Как понять, откуда пришла кибератака

После кибератаки сначала проводят физический анализ того, что произошло. Потом разбирают программное обеспечение до строчки кода, в некоторых случаях нужно выяснить — вирус это был или какой-то программный баг. Иногда если злоумышленники грамотно затерли следы, уже ничего нельзя обнаружить.

Вернёмся к истории с атакой на иранский завод. Там сначала поняли, что центрифуги сломались, потому что вращались с неверной скоростью. Стали разбираться, почему. Оказалось, система контроля над центрифугами была заражена, в коде обнаружили тело вредоноса. Дальше уже выясняли, как он туда попал. В итоге поняли, что его пронёс сотрудник, заразил компьютер, управляющий этим контроллером, а уже оттуда червь попал в контроллер.

Выяснить происхождение атаки, то есть из какой она страны, кто за ней стоит, можно только по косвенным признакам.

Приведу пример: вы настроили радио, по которому говорят по-немецки. Вы слышите, что вещатель — немец, и он, допустим, говорит «Доброе утро», когда в Германии утро. Много фактов за то, что радиостанция расположена в Германии. С другой стороны, она может находиться в Австрии или где-то ещё.

Косвенные факты не всегда позволяют точно определить, откуда была атака, также их можно подделать.

С одной стороны, есть определённые факторы, которые могут указывать на происхождение вируса, с другой стороны, атрибуция вредоносного кода — крайне зыбкая вещь.

Кроме анализа самой атаки, можно проводить атрибуцию по жертвам — кому было выгодно нападение. Ещё учитывают инструментарий: какие библиотеки и уязвимости использовали хакеры.

АТАКА ПЕРВАЯ: ЭНЕРГЕТИЧЕСКАЯ

Сразу отметим, что за грозным термином «кибератака» скрывается возможность специалистов по компьютерным сетям, или попросту хакеров, взламывать компьютерные сети страны потенциального противника, беря под свой контроль гражданские или военные объекты.

Для России угроза Великобритании пустой звук, поскольку объекты отечественной энергетики имеют собственные электронные сети, проникнуть в которые через интернет физически невозможно. Другое дело США, как раз Вашингтону-то «отключить свет» совсем несложно.

В июне 2017 года американские СМИ в панике сообщили, что властями страны было обнаружено вмешательство в компьютерную сеть одной из АЭС США. Следователи, проводящие расследование инцидента, заявили, что проникновение было не столь серьезным, чтобы угрожать деятельности ядерного объекта. Возможно, что и так, но кто даст гарантию, что в следующий раз злоумышленники не проникнут в компьютерные сети американских АЭС глубже и не устроят в США второй Чернобыль?

Исключить такую возможность нельзя. Тем более что, по сообщению The Washington Post, в мире уже существуют программы, способные поразить энергосистему США и оставить без электричества миллионы американцев. Данный вирус проникает в системы управления распределением электроэнергии, запускает ее подачу на максимальный уровень, блокируя при этом действия операторов. Энергосеть начинает испытывать перегрузки и сгорает.

Насколько уязвимы для киберпреступников объекты ядерной энергетики, показал случай, произошедший в 2009 году в Иране. Зная, что проникнуть в компьютерную сеть иранских ядерных объектов через интернет невозможно (они отключены от Всемирной паутины), преступник вставил в один из компьютеров, расположенных на ядерном заводе, флешку с червем-вирусом Stuxnet. Вредоносная программа тут же захватила управление более чем тысячей компьютеров, обслуживающих производство ядерных материалов, дав команду на самоуничтожение.

Как работают хакеры

Хакеры довольно чётко делятся на «белых» и «чёрных». У одних моральный принцип — «не своруй», у других — «беру, что плохо лежит». Если речь о целевых атаках, как правило, они осуществляются не хакером-одиночкой, а несколькими людьми с чётким разделением обязанностей: кто-то занимается пробитием защиты, кто-то должен попасть внутрь, кто-то забрать деньги.

Если у компаний много виртуализированных ресурсов, хакер, попадающий внутрь, может получить большие полномочия и закодировать все рабочие станции, все серверы, а потом запросить выкуп. Работа компании в таком случае будет парализована. К сожалению, в таких ситуациях даже перевод денег злоумышленникам часто не решает проблему, поэтому лучше позаботиться о защите и бэкапе заранее.

Похожая ситуация была в компании Maersk — это транспортно-логистическая компания, мировой лидер в области морских контейнерных перевозок и портовых услуг. Она пострадала от вируса-вымогателя ExPetr, особенно пагубной атака оказалась для подразделения APM Terminals, управляющего работой десятков грузовых портов и контейнерных терминалов. Работа некоторых портов была парализована на несколько дней. Атака распространялась без участия человека при помощи remote code execution, то есть удалённого выполнения кода на взламываемом компьютере.

Шифрование и требование выкупа — актуальная угроза для бизнеса. На этот рынок сильно повлияли криптовалюты, до них у злоумышленников были проблемы с тем, как забрать деньги и не попасться.

Так, если из компании изъяли обычные деньги, например с помощью перевода, их нужно быстро обналичить, проще всего снять через банкомат. Это в группировке хакеров делают отдельные люди, так называемые дропы — люди в масках, которые подходят к банкомату и с ворованных карт снимают деньги. Дропы, как правило, не знают организаторов атаки и не могут их выдать, если будут пойманы с чужими деньгами.

Например, во время атаки с помощью компьютерного червя Carbanak из различных банков украли около миллиарда долларов. Группировка хакеров через электронную почту заражала компьютеры рядовых сотрудников, затем собирала данные, кто и за что в банке отвечает, потом заражала компьютеры нерядовых пользователей, выясняла, как переводятся деньги, и выводила их разными способами, в частности через банкоматы.

Заразить компьютер рядового сотрудника обычно несложно. Например, ему приходит письмо, составленное после изучения профиля в соцсетях, а там заманчивая ссылка, после клика на которую в компьютер попадает вирус. И далее злоумышленники ищут способы распространить вирус с первого заражённого компьютера на следующие. Это только одна схема, бывают и другие, например, когда в компанию внедряют инсайдера — то есть агента хакеров под видом сотрудника.

Службе безопасности компании после любого такого инцидента нужно осуществлять incident response, то есть расследование — важно понять, как произошла атака, чтобы в будущем улучшить защиту от угроз. Это нужно делать, даже если атака была предотвращена до вывода денег или шифрования всех серверов.

Что такое кибербезопасность?

Кибербезопасность работает по тому же принципу, что и офлайн-безопасность, то есть ее цель — обеспечить защиту пользователей и их компьютерных систем. В реальном мире можно установить видеодомофон и замки на все окна, но в Интернете не все так просто. Интернет-мошенники могут получить доступ к вашей информации различными способами. Они могут даже убедить вас вполне сознательно отправить им данные просто потому, что вы не понимаете, что вас обманывают. Интернет — опасное пространство, особенно если вы находитесь там одни, поэтому вам нужна уверенность в собственной безопасности.

Ссоры и скандалы и результат отношения

Ни одной паре не удалось до сих пор обойтись без ссор. Это могут быть громкие разборки с выяснением отношений, или тихие, практически немногословные, но все-таки ссоры. Главное условие любой ссоры — не переступить заветную черту. Не нужно также все время при ссорах вспоминать допущенные ошибки одним из партнеров.

В некоторых парах эмоции зашкаливают настолько сильно, что один из партнеров может даже поднять руку на своего любимого человека. Любая ссора с применением оскорблений не проходит без следа. Партнер запомнит все слова, которые вы ему сказали, и даже когда вы помиритесь, будет постоянно напоминать вам об этом.

Если ваш партнер не прав, ошибся, допустил оплошность — не спешите все это высказывать в лицо. Отложите разговор. Дайте себе немного времени для того, чтобы немного успокоиться и прийти в себя.

Наверное, существует множество других причин и ошибок, которые способны убить на корню ваши отношения. Просто любите всем сердцем своего партнера, и он вам непременно ответит тем же. И пусть он всегда вас поддерживает и радует своим присутствием. И тогда вы можете избежать множество проблем, а в вашей семье наступят взаимопонимание, мир, покой и гармония.

Как бизнес несёт убытки из-за киберпреступников

Киберпреступность похожа на эпидемию. От неё страдают все: крупный бизнес, небольшие компании, государственные и социальные службы, простые люди. Чаще всего целью мошенников является кража средств. Но иногда злоумышленники просто тормозят деятельность компании или службы или наносят ущерб репутации.

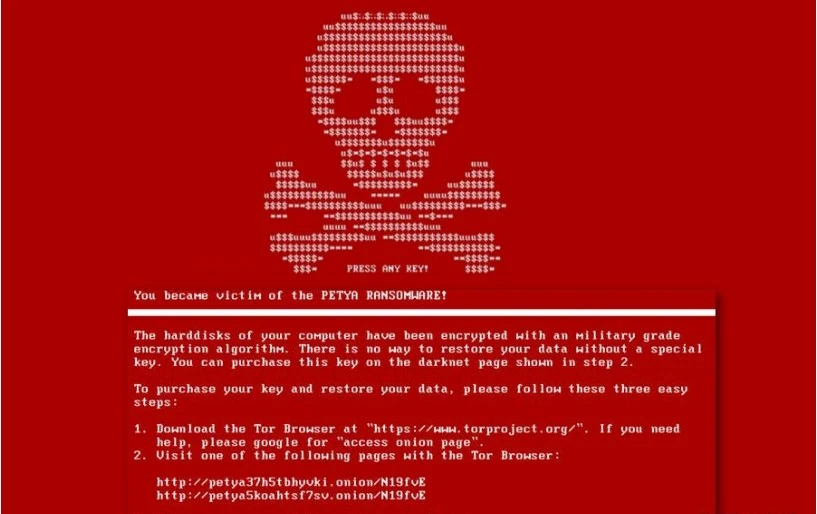

В 2017 году вирус Petya одновременно атаковал множество компаний и госорганов Европы, США, России, Украины, Китая и Индии. Вредоносное ПО зашифровало файлы на компьютерах с требованием оплатить немалые суммы для разблокировки. Но полученные после оплаты коды не помогали, а уничтожали данные. Сумма общего ущерба составила более 10 млн $.

Дороже всего российскому бизнесу в 2021 году обошлись таргетированные нападения. С этой проблемой столкнулись 35% компаний в стране. Мошенники в качестве цели выбирали определённую фирму, собирали о ней данные и подбирали инструменты атаки. Крупные фирмы в результате одного такого инцидента теряли в среднем 695 000 $.

Среди других дорогостоящих атак специалисты указывают утечку информации из-за несоблюдения правил безопасности. Большой бизнес терял при этом в среднем 465 000 $, средние и малые предприятия по 30 000 $. Неправомерное использование сотрудниками IT-ресурсов обошлось крупным компаниям в среднем по 510 000 $.

Немалые средства бизнес тратит и на восстановление после кибератак. В 2021 году расходы составили 1,85 млн $. Средняя сумма выкупа для компании составила 170 000 $.

40 млн $ — столько составила рекордная сумма выкупа, которую вынуждена была заплатить хакерам страховая компания CNA Financial в 2021 году. Мошенники требовали на 20 млн больше, но путём переговоров сумма была снижена.

Угрозы для простых пользователей интернета

Киберпреступники представляют угрозу не только для бизнеса, но и обычных людей. В 2020 году потери физлиц в России составили 10 млд ₽, а в 2021 году, по расчётам экспертов, должны увеличиться почти вдвое.

Помимо основных угроз вроде фишинга и вредоносного ПО, особенно активны телефонные мошенники, которые представляются сотрудниками банка и выманивают конфиденциальные данные. Преступники также взламывают социальные сети и облачные хранилища и получают доступ к личным данным и фотографиям людей.

Атаке подвергаются и бытовые приборы, и электроника, имеющие доступ к сети, например, умные колонки, веб-камеры, смарт-телевизоры, фитнес-трекеры и другие. Злоумышленники могут получить таким образом доступ к данным человека, превратить устройства в часть бот-сети или даже начать майнить криптовалюту, используя ресурсы жертвы.

В июле 2020 года хакеры взломали аккаунты знаменитостей в Twitter и от имени их владельцев, среди которых были Илон Маск, Билл Гейтс, Джефф Безос и другие, попросили пользователей перевести биткоины в указанный криптокошелёк. Мошенники обещали вернуть перевод в двойном размере. Взломанные аккаунты были заблокированы за считанные часы, но ущерб тем не менее составил более 40 000 $.