Кто такие хакеры из Lapsus$, организация защиты информации курс Алматы

Группировка Lapsus$ известна специалистам уже давно. Эти злоумышленники нередко проникают в защищенные сети крупных компаний. Однако, в отличие от большинства группировок, они нечасто внедряют в сеть шифровальщик. Их основная цель заключается в похищении наиболее ценных сведений. Затем хакеры просто требуют у руководства компании выкуп за украденные данные. И если предприятие отказывается платить злоумышленникам выкуп или же связывается с киберполицией, их ждет наказание. В частности, обычно Lapsus$ публикуют часть полученных сведений в открытом доступе. Иногда они продают эти сведения в даркнете в полном объеме или даже распространяют бесплатно. И тогда информационная безопасность 1 курс Алматы резко снижается.

Почему же так опасно обнародовать подобные украденные данные? Прежде всего, если речь идет об исходных кодах продуктов, там может содержаться информация о бэкдорах. То есть при помощи этих кодов другие хакеры могут без труда взломать приложения и программы. А значит, они могут и внедрить опасные вирусы на компьютер, где установлено это ПО. Более того, злоумышленники могут похитить конфиденциальные сведения пользователей. В частности, это касается информации о сохраненных платежных картах, паролях, личных фотографиях и видео и т. д. Именно потому большинство компаний старается как можно скорее расплатиться с хакерами.

Почему хакер вернул все средства Poly Network?

На следующий день после взлома хакер сначала отправил пустую транзакцию, в которой сообщил о готовности вернуть средства. Затем он перешел от слов к действиям и начал возвращать украденные средства команде протокола. Это подтвердили и в Poly Network:

К утру четверга, 12 августа, хакер вернул больше половины похищенных средств на сумму в $342 млн, $256 млн из которых — в токенах на блокчейне Binance Smart Chain.

Следуя этой логике, хакер решил отправить скомпрометированные активы на безопасный адрес, а сам предпочел остаться «в тени» и не раскрывать свою личность. При этом он сказал, что не очень заинтересован в деньгах и изначально планировал вернуть средства пользователей обратно команде Poly Network.

Он также признался, что провел атаку «ради забавы». По этой причине, когда команда Poly Network предложила перевести ему $500 000 в рамках баг-баунти — вознаграждение за то, что он нашел уязвимость в смарт-контракте протокола — он ответил, что не хочет:

Что произошло в Microsoft

Как стало известно, злоумышленники смогли скомпрометировать защищенную сеть одного из подразделений компании. В результате им удалось получить доступ к корпоративному облачному хранилищу. Там находилось огромное множество конфиденциальных данных компании. И тут стоит отметить, что подобные взломы являются наиболее опасными из всех

Ведь хакеры могут получить доступ к такой важной информации, что ее обнародование может полностью уничтожить предприятие. Тем не менее важно отметить, что хакеры в первую очередь заинтересованы в получении выкупа

Потому они стараются подавить руководство каждой организации, на которую нападают. Специалисты, которые проводят курс информационная безопасность основы ответы Алматы, считают, что группировка Lapsus$ относится к наиболее опасным.

Сами хакеры утверждают, что на данный момент в их распоряжении находятся десятки гигабайт конфиденциальной информации. Среди нее есть:

- исходные коды поисковой системы Bing;

- исходные коды голосового помощника Cortana;

- корпоративные переписки сотрудников Microsoft;

- сведения о более чем 250 проектах компании.

Судя по всему, представители Microsoft отказали хакерам в выплате выкупа в первый раз. По этой причине Lapsus$ опубликовали в сети несколько гигабайт конфиденциальных данных. Тем не менее в своем обращении хакеры отметили, что располагают большим объемом ценной информации. В частности, у них есть исходные коды Windows Server, Windows и Microsoft Office. Стоит ли говорить, что это самые популярные продукты компании Microsoft. Раскрытие их исходного кода может повлечь за собой большие проблемы для миллиардов пользователей во всем мире. Об этом заявил аналитик, преподающий полный курс по кибербезопасности секреты хакеров Алматы в режиме онлайн.

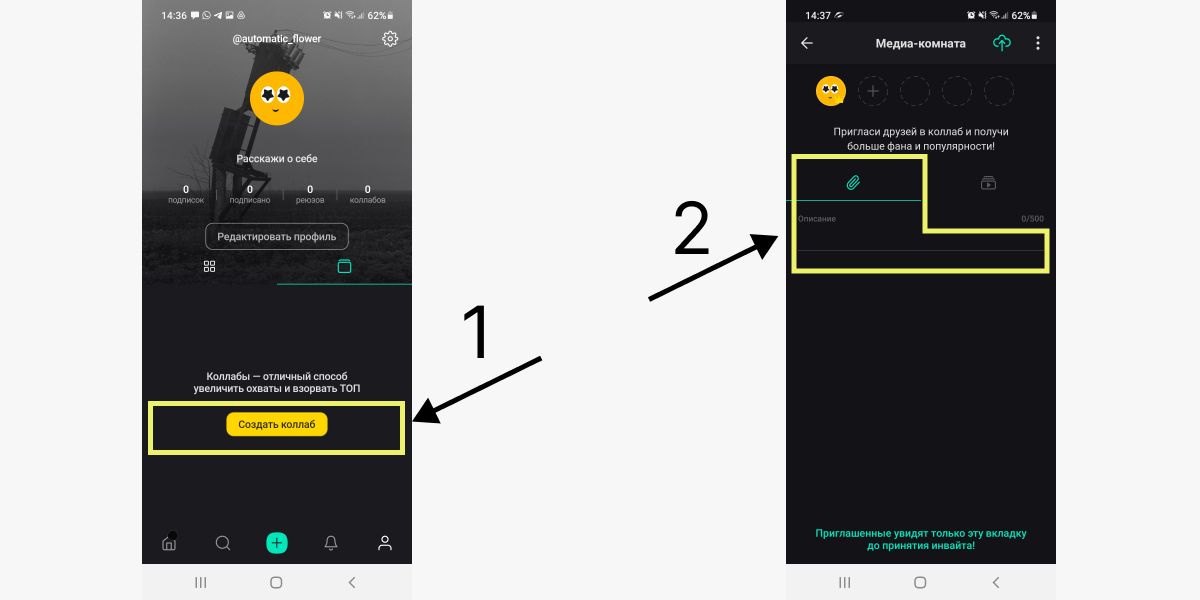

Создание медиа-комнаты

Просто запускать ролики может быстро стать скучно. Поэтому давайте научимся создавать медиа-комнату и искать друзей для коллабов. Это увеличит аудиторию, поможет найти первых друзей и тех, кто сделает вас звездой приложения.

На странице профиля свайпните влево и нажмите на желтую кнопку «Создать коллаб».

Далее во вкладке со скрепкой по желанию вы можете создать описание комнаты объемом до 500 символов. Тоже все просто – стоит объяснить, в том числе себе, что это за место и какие ролики здесь можно найти.

Вход в медиа-комнату

Вход в медиа-комнату

Смахнув влево, вы можете сразу начать загружать готовые ролики, но об этом позже. В этой вкладке нужно нажать на плюсик справа от вашей иконки, чтобы найти новых друзей.

Кстати, загадочная кнопка со стрелочкой, пронзающей облако, позволяет сохранить медиа-комнату без каких-либо изменений. Так она останется с вами и не исчезнет даже через год.

Итак, вы нажали на плюсик справа от иконки и видите сообщение от Яппи: «Напиши, о чем твой коллаб». Вы можете проигнорировать это сообщение, нажав «Продолжить без описания», или наоборот кликнуть «Добавить описание» – все это исходя из ваших желаний. Если вы хотите быстрее найти единомышленников и начать собирать подписчиков, лучше добавьте описание коллаба. Людям будет проще понять, что здесь происходит, вам – разобраться, зачем это снималось и запускать видео по теме.

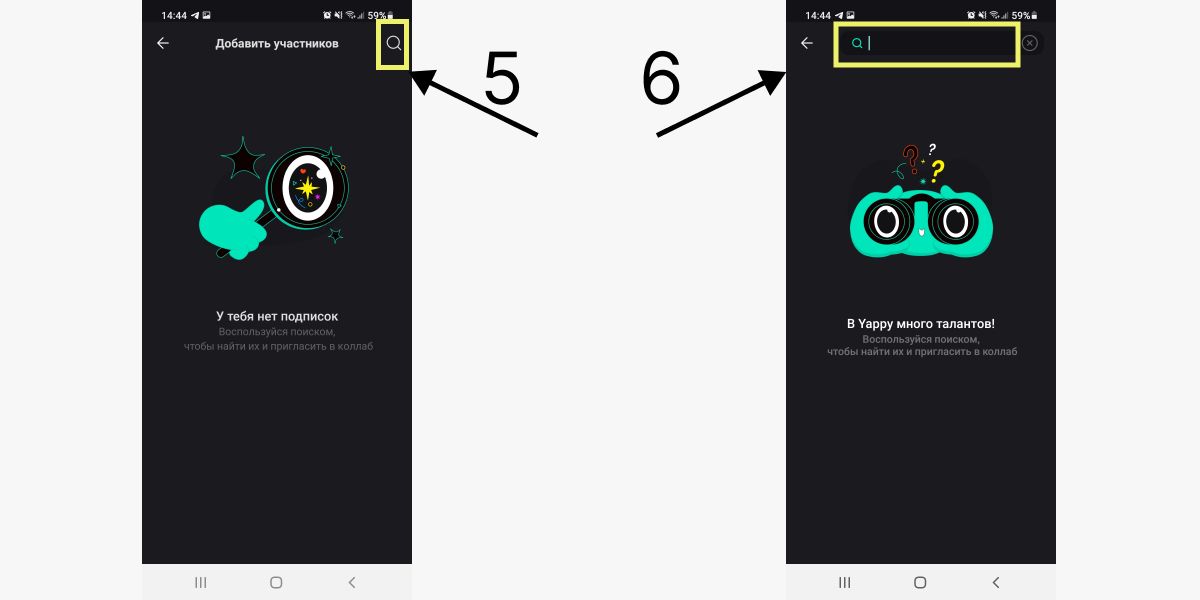

Добавляем участников

Можно даже неизвестных людей, но осторожно :–). Если вы еще ни на кого не подписались, нажмите на значок поиска, чтобы найти кого-нибудь, или введите никнейм, если уже знаете здесь кого-то, но не успели этого пользователя добавить

Если вы еще ни на кого не подписались, нажмите на значок поиска, чтобы найти кого-нибудь, или введите никнейм, если уже знаете здесь кого-то, но не успели этого пользователя добавить.

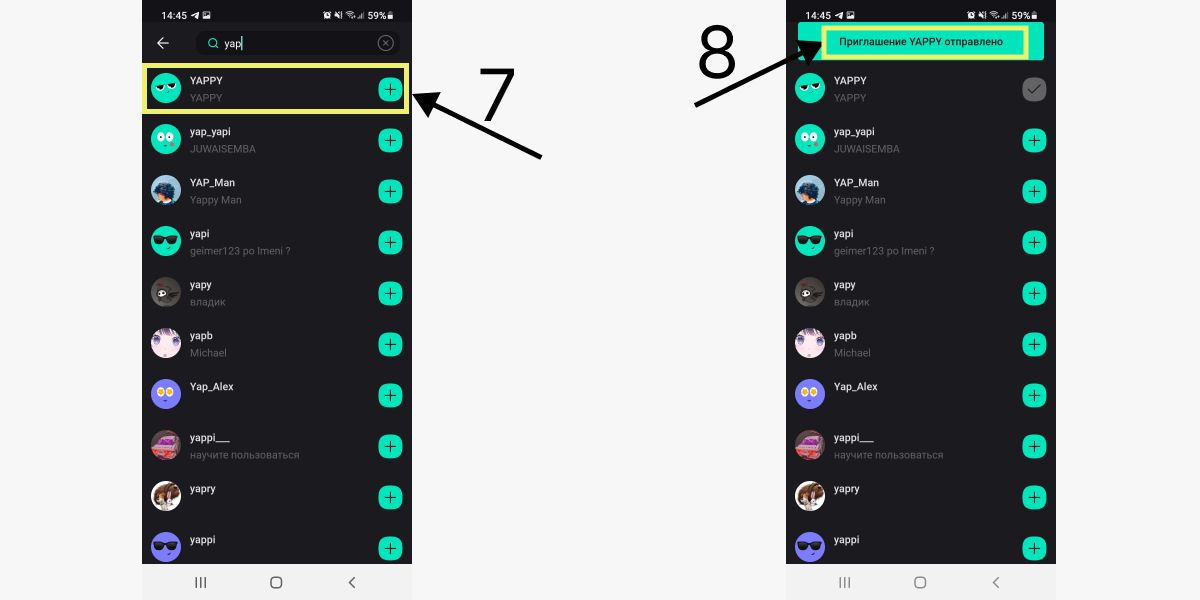

Как найти новых друзей в Яппи

Как найти новых друзей в Яппи

Также вы можете произвольно ввести сочетание букв и добавить первого понравившегося пользователя, нажав на голубой плюсик напротив его иконки. Готово, приглашение отправлено, об этом пришло сообщение. Пользователь увидит приглашение и примет решение, нужно ли добавляться. У Яппи молодая лояльная аудитория, многие соглашаются дружить сразу же.

Отправляем приглашение пользователю

Отправляем приглашение пользователю

Далее возвращаемся в медиа-комнату и видим, что участник добавился. Можно нажать на кнопку «Обсуждение» и пообщаться с ним на тему будущего ролика или просто по интересам.

Три точки вверху справа – меню комнаты, где создатель может управлять участниками компании и комнатой, а также запускать короткие ролики. При желании можно удалять и добавлять новых участников, даже удалить саму комнату, если все идет не по плану.

Меню управления медиа-комнатой и ее участниками

Меню управления медиа-комнатой и ее участниками

С медиа-комнатой все стало понятно. Но мало ее просто создавать и удалять, мы же пришли делать интересный социальный контент. Поэтому идем дальше.

Преимущества открытого исходного кода

В своей книге Рэймонд рассказывает о том, что открытый исходный код представляет собой революционный метод создания технологий. Linux с тысячами независимых разработчиков, работающих в режиме публичного сотрудничества, служит примером модели открытого исходного кода. Криптовалюты следуют той же модели, но об этом мы поговорим ниже.

Рэймонд выделил несколько преимуществ модели открытого исходного кода. Ключевые в контексте нашей дискуссии — следующие:

- Каждый достойный образец ПО начинается с удовлетворения личного желания разработчика. Мотивацией большинства разработчиков проектов с открытым исходным кодом служит желание лично использовать создаваемые продукты. Они не связаны контрактом, обязывающим их создать что-то для другого; у них есть личная потребность, которую они удовлетворяют. Таким образом, возникает качественно иная мотивация, порождающая детальное знание проблемы.

- Хорошие программисты знают, что писать. Великие знают, что переписывать (и использовать повторно). Когда разработка осуществляется открыто, можно избежать избыточности, и проблематичные, усложнённые или излишние коды можно идентифицировать и упростить.

- Когда вы теряете интерес к программе, то ваш последний долг по отношению к ней состоит в том, чтобы передать её в руки компетентного преемника. Люди приходят в проект с открытым исходным кодом и покидают его в зависимости от своих интересов и компетенции. Никто не застревает в работе над проектами, которые больше не интересны. Появляются свежие головы, предлагающие различные точки зрения на давние проблемы или новые перспективы развития.

- Восприятие пользователей в качестве коллег-разработчиков — самый лёгкий путь к улучшению кода и эффективной отладке ПО. Многие пользователи открытого исходного кода помогают выявлять проблемы и даже предлагают решения. Грань между потребителем и производителем программ с открытым исходным кодом размыта: работа над ПО прозрачна, она ведётся на глазах у публики, и участие в процессе создания доступно всем.

- При наличии достаточно большой базы бета-тестеров и разработчиков практически любая проблема будет быстро квалифицироваться, а её решение наверняка окажется для кого-то очевидным. Этот постулат назван Законом Линуса в честь Линуса Торвальдса, создателя ядра Linux, который долгое время оставался главным разработчиком этой операционной системы. Когда процесс разработки кода носит закрытый характер, разработчики рискуют пропустить слабое место или не заметить определённую ошибку. Разработка в среде опытных пользователей с уникальным видением повышает вероятность выявления и устранения багов, что делает ПО с открытым исходным кодом более безопасным и отказоустойчивым.

Результатом такой разработки становится очень надёжный программный код, созданный пользователями для пользователей. Цель состоит не в том, чтобы создать нечто, обогащающее компанию, которая производит и продаёт продукты, а, скорее, в том, чтобы решить проблему, достаточно распространённую, чтобы большое сообщество талантливых программистов с радостью вносило свой вклад. Люди, лишённые навыков программирования, получают от такой модели огромное благо. Бесплатное ПО словно материализуется из воздуха, им может свободно воспользоваться каждый, и оно получает обновления до тех пор, пока пользователи экспертного уровня тоже заинтересованы в его эксплуатации.

Ключи от машины

www.avtomotospec.ru

Чтобы отпереть двери или завести двигатель, многим современным автомобилям больше не требуется физический ключ. Чтобы сделать всё это, водителю достаточно иметь при себе ключ электронный. Автомобиль считывает сигнал с электронного ключа, после чего можно будет и открыть двери, и запустить двигатель. Существует масса способов, с помощью которых хакеры обманывают автомобили, заставляя их «думать», что у них есть подлинный электронный ключ. Одним из таких способов является грубый подбор шестизначного кода машины методом перебора, который также известен как «bruteforce». Более сложный способ предполагает использование двух антенн недалеко от автомобиля, чтобы усилить сигнал ключа таким образом, чтобы машина решила, что это её «родной» ключ. Ещё один способ предполагает использование «чистого» ключа, и недорогого комплекта аппаратуры для перехвата сигналов от подлинного ключа. Полученные в результате перехвата данные могут быть использованы злоумышленником для изготовления дубликата электронного ключа.

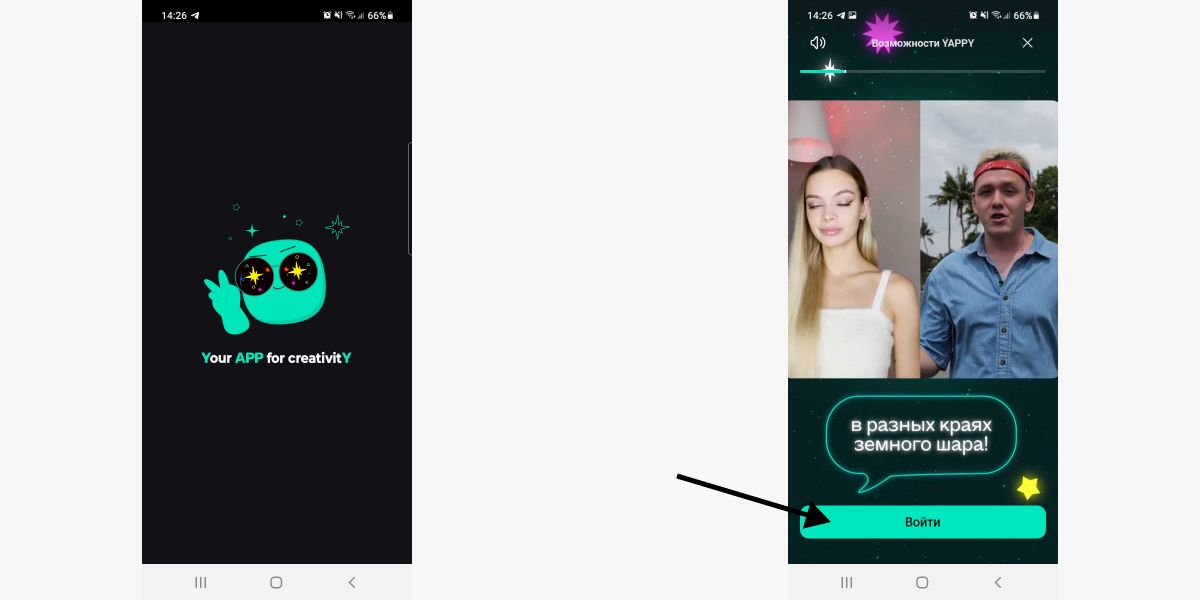

Регистрация

Чтобы зарегистрироваться, достаточно после установки приложения нажать «Войти», ввести телефон и принять пользовательское соглашение. Несложно, но это и не все.

Заходим в Яппи для регистрации

Заходим в Яппи для регистрации

Дождитесь смс с кодом и введите цифры в поле ввода. Иногда процесс ожидания может занять несколько минут. Если сообщение не приходит, загляните в папку сообщений, возможно, смс просто пришло тихо, без уведомления, как у меня.

Введим номер телефона и секретный код

Введим номер телефона и секретный код

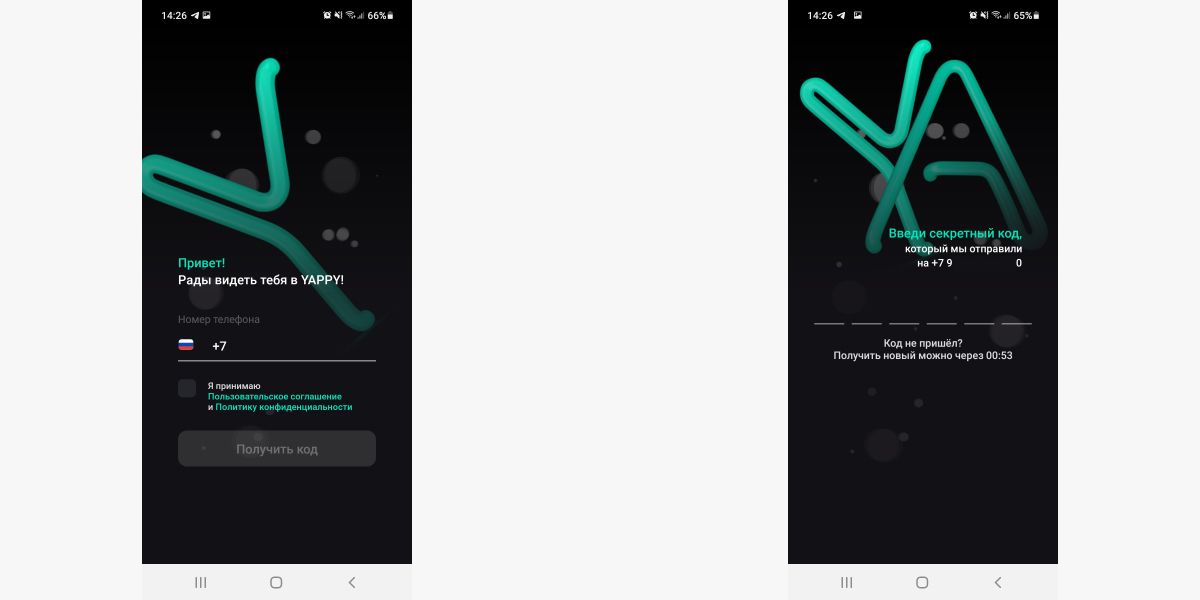

Заполнение профиля

После того, как вы преодолели этап регистрации, вы можете смотреть ролики. Для этого достаточно просто листать ленту вниз, как в ТикТоке.

Но если вы пришли не только смотреть, но и снимать, вам необходимо заполнить профиль

Особенно это важно для тех, кто популярен на другой площадке. Чтобы собирать свою аудиторию, стоит хотя бы указать имя

Мало кому нравится снимать ролики, оставаясь ноунеймом. Кстати, многие из популярных блогеров не ограничиваются одной площадкой, регистрируются и продвигаются на разных. Но везде стараются сохранять свое узнаваемое имя и размещать ссылки на другие соцсети, чтобы аудитория спокойно перетекала с одной площадки на другую и подписывалась на аккаунт блогера уже на новой платформе.

Поэтому первым делом мы не бросимся сразу снимать ролики и создавать коллабы, а приведем профиль в порядок. Введем никнейм, имя, сменим обложку профиля. Иначе так и останемся неизвестным пользователем со смайликом вместо лица.

Для начала нажмите на иконку профиля в нижнем правом углу. Так вы попадете в меню профиля. После регистрации система присваивает новому пользователю уникальный цифро-буквенный никнейм. Жить и публиковаться с ним можно, но мало кто запомнит такого автора. Поэтому меняйте все под себя. Для этого нажмите «Редактировать профиль».

Редактируем профиль – ничего сложного, развлекающие картиночки

Редактируем профиль – ничего сложного, развлекающие картиночки

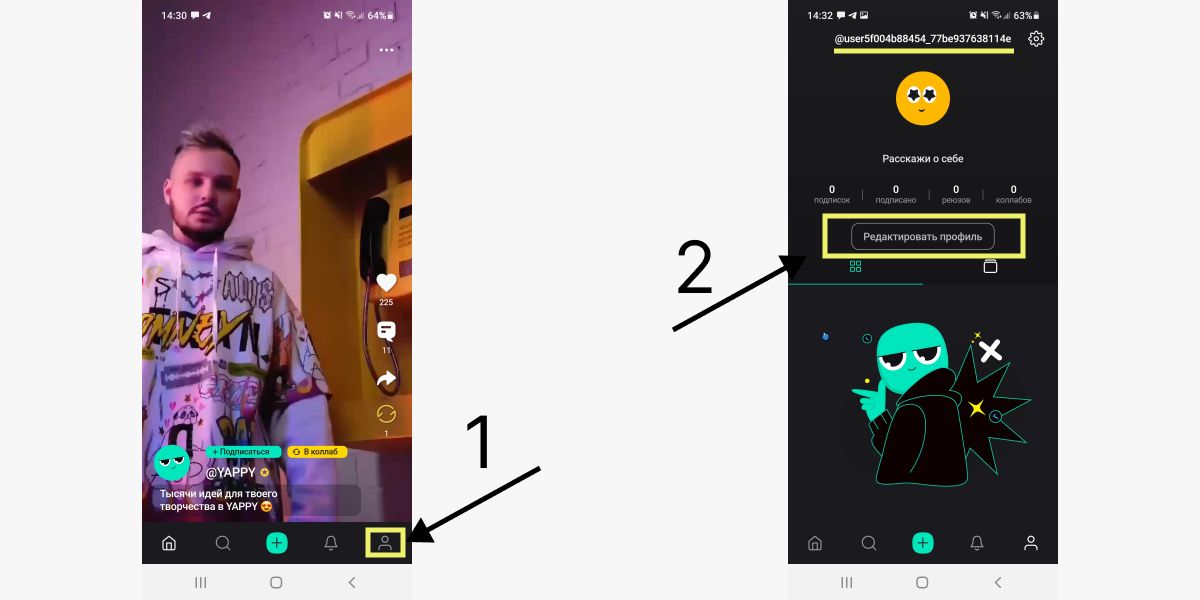

Введите свои данные. Никнейм может содержать от 4 до 30 символов – латинских букв и цифр. По желанию вы можете рассказать о себе в специальном поле. Это стоит сделать, чтобы подписчики сразу видели, туда ли они пришли. Расскажите, какие ролики можно будет находить в профиле, о чем ваш аккаунт и зачем подписываться.

Далее загрузите или сделайте фото, чтобы сменить обложку. Все же больше доверия может вызвать профиль с лицом автора, а не смайликом.

Заполняем профиль и меняем обложку, все интуитивно

Заполняем профиль и меняем обложку, все интуитивно

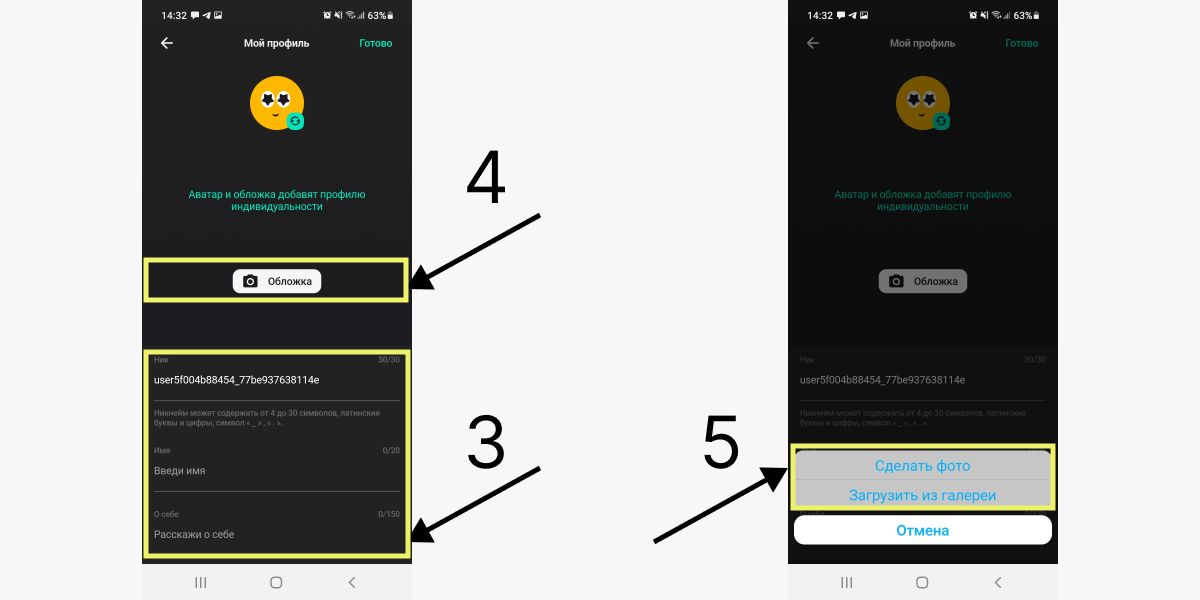

После того, как вы ввели все данные и сменили обложку профиля, нажмите «Готово».

Ваш новый никнейм будет отображаться вверху на вкладке профиля и внизу загруженных или снятых вами роликов. Теперь ваш профиль стал более индивидуальным, чем половина страниц в Яппи.

Готовый профиль

Готовый профиль

Ура, теперь у вас есть готовый профиль, на котором пользователи смогут смотреть уникальный контент и опознавать автора по аккаунту. Первый шаг к популярности пройден.

Как хакер взломал Poly Network?

Во вторник, 10 августа, команда DeFi-протокола Poly Network сообщила в своем аккаунте в Twitter, что проект был атакован на блокчейнах Binance Chain, Ethereum и Polygon:

Тогда же стало известно, что в общей сумме были похищены криптовалюты на $611 млн, из которых:

- $273 млн — токены, выпущенные на блокчейне Ethereum,

- $253 млн — активы, эмитированные в сети BSC,

- $85 млн — стейблкоины USDC на блокчейне Polygon.

Среди украденных токенов, о которых сообщили в проекте, были WBTC, WETH, RenBTC, UNI, SHIB, FEI и стейблкоин DAI. Известно, что похищенные USDC и DAI были переведены на DeFi-платформу Curve.

Чуть позже команда Poly Network опубликовала адреса злоумышленника, на которые были переведены украденные криптовалюты, и призвала криптокомьюнити, включая биржи, эмитентов стейблкоинов и майнеров вышеупомянутых блокчейнов, внести в «черный список» токены с этих кошельков. Также в компании предупредили, что будут принимать юридические меры, и призвали хакера вернуть похищенные активы.

10 августа в Poly Network также выпустили обращение к хакеру:

Через несколько часов после инцидента компания по блокчейн-безопасности SlowMist опубликовала свой анализ ситуации, где объяснила, как хакеру удалось взломать протокол Poly Network. По данным специалистов SlowMist, он смог воспользоваться уязвимостью одного из смарт-контрактов протокола.

Этот смарт-контракт, который позволяет пользователям перемещать токены из блокчейнов Binance Smart Chain, Ethereum и Polygon, имел доступ к большому объему ликвидности, поскольку обеспечивал эффективный обмен активов этих сетей. Хакер смог переписать инструкции смарт-контракта для каждого из трех блокчейнов и направить средства из них на адреса своих криптокошельков.

С техническими подробностями произошедшего взлома и функциями смарт-контракта, которые были использованы хакером, можно ознакомиться в блоге SlowMist (на английском языке) или же в серии твитов разработчика Кельвина Фихтера.

Также эксперты SlowMist заявили, что узнали адрес электронной почты преступника, его IP-адрес и цифровой отпечаток его устройства. Этого удалось добиться после того, как был отслежен идентификатор хакера. Более того, в компании узнали, что для финансирования атаки на протокол злоумышленник мог использовать Monero, которые обменял на BNB, ETH, MATIC и другие токены. По словам специалистов SlowMist, эту информацию удалось получить благодаря китайской криптобирже Hoo и другим площадкам.

Интересно, что после взлома на адреса хакера стали приходить пустые токены с различными сообщениями. Например, один из криптопользователей отправил монету под названием “HelloSerHackerSorryForAskingButWouldYouMindShareingYourWealthImPoorMan”. Дословно это переводится, как:

Примечательно, что одному из пользователей действительно удалось получить часть похищенных средств обратно. Некто под ником hanashiro.eth посоветовал преступнику не использовать токены USDT, чтобы они не были заблокированы. За это он получил от злоумышленника 13.37 ETH на сумму около $42 000. Однако hanashiro.eth не стал оставлять средства себе и перенаправил их на адрес создателя Ethereum Виталика Бутерина.

Что делать пользователю, чьи данные были украдены?

К сожалению, когда информация об утечке уже стала общеизвестной, спешить больше некуда. Надо успокоиться, не паниковать и определить план дальнейших действий.

Прежде всего стоит трезво оценить масштаб проблемы.

В большинстве случаев об утечке становится известно либо из рассылки «протекшего» сервиса, либо из сообщений СМИ. В обоих случаях кратко перечисляются данные, которые стали доступны злоумышленникам. Обычно речь идет о логине, пароле, ФИО, адресе электронной почты, номере мобильного телефона, адресе проживания (или доставки) и информации о заказах. Но иногда в Сеть утекают и куда более важные данные: информация о банковских картах, остатках на банковском счете, а также сканы всевозможных документов, например, паспорта

Совсем необязательно, что в Сеть утекут сразу все перечисленные данные, поэтому важно трезво оценить, как данная утечка скажется лично на вас

Если в утечке оказались логины и пароли пользователей, следует как можно скорее сменить их. При этом, если один и тот же пароль используется на нескольких сайтах, то и менять его нужно везде, даже если логины на разных сайтах отличаются. Да, это может занять много времени и доставить определенные неудобства, но лучше приложить немного усилий сегодня, чем завтра обнаружить, что вы «назанимали» изрядную сумму у друзей в любимой соцсети. Некоторые браузеры, например, Google Chrome, отображают информацию о ненадежных паролях, известных злоумышленникам — не пренебрегайте таким предупреждением и смените проблемный пароль.

Если же в утечке оказались данные банковских карт, следует обратиться в службу поддержки банка — скорее всего, потребуется посетить отделение банка лично. Справедливости ради стоит отметить, что банки очень щепетильно подходят к сохранности данных банковских карт клиентов. Прежде всего потому, что закон будет на стороне клиента, если кто-то неправомерно воспользуется данными его карты. Поэтому службы безопасности банков постоянно ведут мониторинг площадок, на которых продаются персональные данные, проводят контрольные закупки и блокируют скомпрометированные карты. Так что в большинстве случаев банк узнает о такой утечке раньше вас и примет все необходимые меры. Но все же лучше не оставлять ничего на волю случая и связаться с банком самостоятельно.

Открытый исходный код повсюду

Трудно подсчитать, сколько раз за день вы пользуетесь Linux, ведь именно эта операционная система лежит в основе работы большинства серверов в интернете. Всякий раз, когда вы посещаете Facebook, Google, Pinterest, Википедию и тысячи других крупных сайтов, сервисы, которые предоставляют вам эти (такие разные) сайты, вы имеете дело с компьютерами, которые, скорее всего, работают на операционной системе Linux. Linux можно найти и гораздо ближе; скорее всего, он у вас под рукой. Скажем, операционная система Android-смартфонов основана на Linux. Если у вас есть Chromebook, то вы пользуетесь ноутбуком на основе Linux. Эта операционная система всё чаще используется в телевизорах, термостатах, мультимедийных системах в самолётах, автомобилях и т.д.

Почему это интересно? Потому что Linux — это не продукт одного программиста или даже группы программистов; в отличие от MacOS или Windows, его не разрабатывала одна или даже дюжина корпораций. У Linux есть тысячи соавторов. Как сообщила в 2015 году Linux Foundation (некоммерческая организация, способствующая открытому развитию операционной системы), приблизительно 14 000 разработчиков из более чем 1300 различных компаний внесли вклад в виде фрагментов программного кода. В одном лишь 2015 году в усовершенствовании кода впервые поучаствовали 2355 разработчиков. Таким образом, путём экстраполяции можно подсчитать, что к 2017-му свою лепту внесли приблизительно 18 000 человек, и это число будет расти.

В 1996 году автор книги «Собор и Базар» Эрик Рэймонд написал:

Кто бы мог подумать даже пять лет назад (в 1991 году), что операционная система мирового класса может, словно по волшебству, быть слеплена в единое целое из фрагментов внештатной работы нескольких тысяч разработчиков, разбросанных по всему земному шару и связанных только призрачными нитями интернета?

Как понять, что ваши данные украли?

Главные признаки:

1. Уведомление «Невозможно выполнить вход в учетную запись Apple ID»

Ваша учетная запись содержит в себе платежные реквизиты, контактные данные и конфиденциальную информацию о доступе к службам. Если вас просят сообщить пароль от Apple ID, это может быть фишинговой атакой.

2. Отказ в получении налогового вычета

Похитители персональных данных могут затребовать у государственных структур возврат налогов. В таком случае, представители власти сообщат вам о подаче заявки.

3. Уведомления о неизвестном входе в систему

При вводе своего логина и пароля с нового устройства вы можете получать уведомления на знакомое системе устройство. Если местоположение, время или устройство никак не связаны с вами, вероятно, вашим профилем пользуется другой человек.

4. Преследование со стороны коллекторов

Коллекторы будут звонить вам и приходить к вам домой, если похититель персональных данных оформит на вас кредит и не будет платить по счетам.

5. Подозрительные операции в вашей банковской выписке

Если в вашей банковской выписке появились неизвестные заявки на получение кредита либо вы увидели покупки или операции, которых не совершали, это может говорить о том, что вы стали жертвой кибермошенников. Всегда немедленно обращайтесь к поставщикам финансовых услуг, обнаружив странные операции в своей отчетности.

6. Отказ в предоставлении займа или кредита

Такая ситуация необязательно говорит о краже персональных данных. Но если вы отвечаете требованиям для получения кредита, отказ может указывать на то, что кто-то использовал ваши персональные данные для совершения мошенничества.

Похищение века

Киберзлоумышленник предположительно похитил исходный код готовящейся к выпуску игры Grand Theft Auto 6 (название условное, официальное ещё не объявлено) и некоторое количество видео её геймплея. Видео уже разлетелись по Сети, а что касается исходников, то, по-видимому, ими вор шантажирует разработчиков.

Видео и фрагменты исходного кода были опубликованы сперва на площадке GTAForums для поклонников серии GTA. Злоумышленник, известный как Tea Pot или teapotuberhacker, выложил RAR-архив, в котором оказались 90 украденных видео.

По сведениям Bleeping Computer, злоумышленник уже опубликовал несколько порций украденых исходников GTA6 через Telegram.

Эти ролики, по-видимому, делались разработчиками в процессе отладки различных функций — таких как ракурсы камеры, отслеживание неигровых персонажей (NPC) и т.д. В части роликов даже присутствует озвучка.

Хакер утверждает также, что в его распоряжении — исходный код предыдущей игры серии GTA V (2013 года выпуска), а также тестовый билд GTA 6. Злоумышленник выставил на продажу всё, кроме исходников будущей игры, отметив походя, что его интересуют предложения, начинающиеся с пятизначных сумм.

Киберзлоумышленник угнал и распространил 90 видеороликов с геймплеем разрабатываемой игры Grand Theft Auto 6

Киберзлоумышленник угнал и распространил 90 видеороликов с геймплеем разрабатываемой игры Grand Theft Auto 6

В качестве доказательства злоумышленник выложил скриншоты исходного кода GTA V и GTA 6. Между делом он заявил также, что именно ему принадлежит сомнительная честь недавнего взлома сервисов компании Uber.

Разработчик GTA, фирма Rockstar Games, пока официально никак не комментировала произошедшее. Однако журналист Bloomberg Джейсон Шрайер (Jason Schreier) получил от инсайдеров Rockstar подтверждение, что взлом имел место и исходники действительно утекли. Шрайер также отметил, что это одна из крупнейших утечек в игровой индустрии за всю её историю.